HAとは

HA(High Availability)とは、2台のFortiGateに冗長性をもたせることが可能な機能です。

コンフィグレーションの同期、セッションの引き継ぎ、高速切替など最も高度な冗長性機能です。

FortiGateのHA機能を利用するには下記の条件を満たす必要があります。

・モデル/ハードウェア

・FortiOSバージョン

・ライセンス構成

・インターフェース接続

※異なるモデル、バージョン違いなどではHAが構成できませんので注意。

モード

HA モードには以下の3つがあります。

スタンドアロン:各機器は単独で動作します

アクティブ・アクティブ:HA構成の機器両方がアクティブとして動作します

アクティブ・アクティブの仕様について➡

アクティブ・パッシブ:アクティブ機で異常が発生した場合は、スタンバイ機にフェールオーバーします。

※一般的にはアクティブ・パッシブモードが使用されます。

設定方法

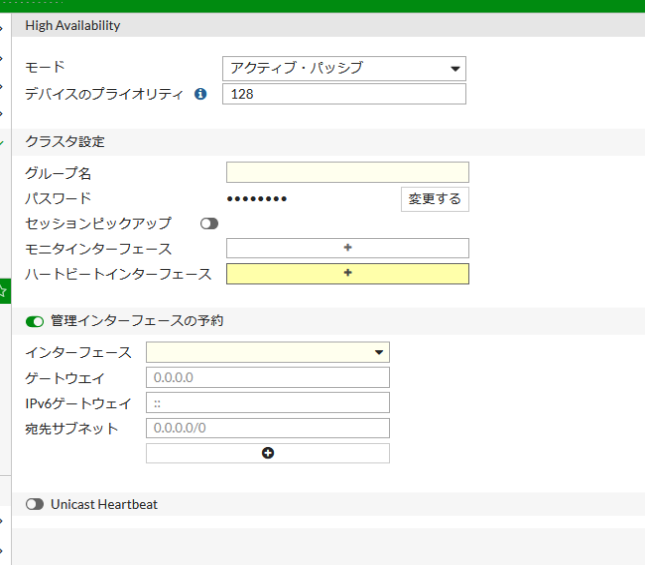

モード:使用したいモードを選択

プライオリティ:0~255の範囲で指定

※高い方がアクティブ機になる

グループ名:HA構成を組むノード間で共通の値を設定する

パスワード:HA構成を組むノード間で共通の値を設定する

セッションピックアップ:アクティブ機とスタンバイ機でセッション情報を同期する

モニターインターフェース:フェールオーバのトリガーとなるインターフェースを指定

ハートビートインターフェース:HAのステータスと同期情報を通信するインターフェース

※最低1つ指定する

管理インターフェース:ここで指定したインターフェースは個々に使用可能となる

※HA構成は同一セグメントに2ペア以上を配置するとMACアドレスが重複するので注意

こちらの記事にて記載

セッションピックアップ設定

アクティブ機・スタンバイ機でTCP、SIP、IPsec VPNがセッション同期を行う

管理インターフェースは

アクティブ機とスタンバイ機との間でインターフェースのIPアドレスの設定が同期されるので、FortiGateに管理などでアクセスするとIPアドレスが同期されているので、アクティブ機に接続され、スタンバイ機にアクセスできなくなります。

その為、スタンバイ機にアクセスするために設定するのが管理インターフェースです。

管理インターフェースに指定したインターフェースは、HA間で設定が同期されず、

個々のIPアドレスを設定することが可能になりスタンバイ機にアクセスできるようになります。

管理インターフェースは本体とは別の独自のルーティングテーブルを持ちます。

オーバーライド(override)設定

デフォルトではフェールオーバーして、アクティブ機がスタンバイ機に切り替わった場合、フェールバックしない設定となります。

オーバーライド設定を「enable」にすると、フェールオーバーが発生し、切り替わった機器が、

障害が復旧してアクティブ機だった機器が自動でフェールバックを実施するかどうかの設定です。

この設定はCLIでのみ可能です。

config system ha

set override enable

end

HAマスター機選出プロセス

HA構成時のマスター機の選定方法は以下の順番で行われます。

- モニタポートの接続(up)数が多いノード

- HA専用タイマー(Age Time(正常稼働時間))が長いノード

- デバイスのプライオリティが大きいノード

- シリアル番号が大きいノード

※オーバライド設定をenableにしていると、2・3の順番が入れ変わる

同期されない設定

FortigateHAは以下の設定値以外は設定が同期されます。

- The FortiGate host name ・・・ホスト名

- GUI Dashboard widgets ・・・ダッシュボード画面の構成

- HA override ・・・オーバーライド

- HA device priority ・・・デバイスのプライオリティ値

- The virtual cluster priority ・・・VDOM毎の優先度

- The HA priority setting for a ping server (or dead gateway detection) configuration ・・・Ping監視のHA優先度

- The system interface settings of the HA reserved management interface ・・・管理インターフェースの設定

- The HA default route for the reserved management interface, set using the

ha-mgmt-interface-gatewayoption of theconfig system hacommand ・・・管理インターフェースのデフォルトルート

故障状態の検知プロセス

HAケーブル経由でのハートビート(hello)のロスト = デフォルト設定では 200ms間隔でハートビートを送信し、6回の受信失敗で状態遷移をStandby機が検知

Active機が監視しているポートのLinkDown = Active機が検知

デフォルトGWなど特定端末への pingやTCPなどのポーリングに失敗した場合 = Active機が検知

マスター・スレーブ切り戻し方法

オーバライド無効時はマスター機で下記のコマンドを実行するとマスターが切り替わる

※age時間が5分以上の設定の場合は切り替わらないので注意

diagnose sys ha reset-uptime

diagnose sys ha dump-by vcluster ※age時間を確認できる

スタンバイ機へのログイン

下記のコマンドをアクティブ機で実行するとスタンバイ機にログインできる

※管理インターフェースを設定してない時に使用

execute ha manage ID

※ ? でIDを確認できる

アクティブ・アクティブ構成の仕様

アクティブ・アクティブ構成はローカルトラフィックが増加するのに対して、期待するロードバランシングは出来ず

Slave機のUTM機能など使用する目的となるのであまりメリットが無く、推奨されていない様です。

私も実施したことは無いです。

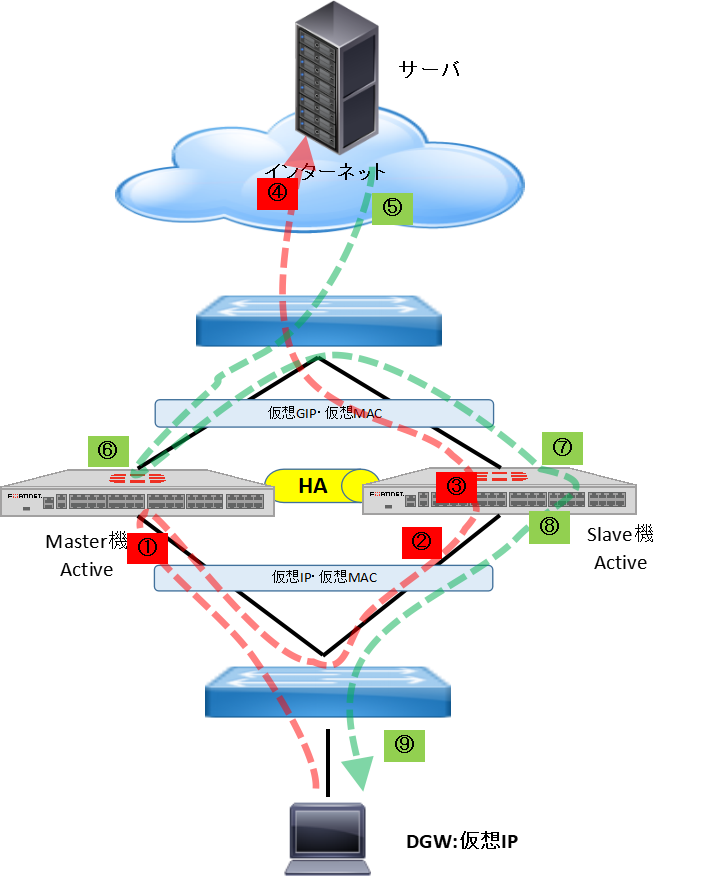

PCからインターネットのサーバへアクセスする流れは下記の様な流れです

① 宛先が仮想IPなのでスイッチはMaster機にパケットを送信

② Master機はSlave機に送信します

③ Slave機にてUTM機能でチェックしてサーバに向けてパケットを送信

④ サーバにパケットが到着

⑤ サーバはFortigateの仮想GIPに向けてパケットを送信

⑥ 仮想GIP充てなのでMaster機にて届く

⑦ Master機はSlave機に送信します

⑧ Slave機にてUTM機能でチェックしてサーバに向けてパケットを送信

⑨ Slave機からPCにパケットを到着

注意:FortigateHAのFortigateHAのアクティブ・アクティブ構成ではPPPoEは使用できない様です

Fortigateのおすすめ勧めの本

コメント