セキュリティスペシャリスト

問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/2021r03.html#aki_sc

答えはIPAの回答例となります。

設問1

(1)

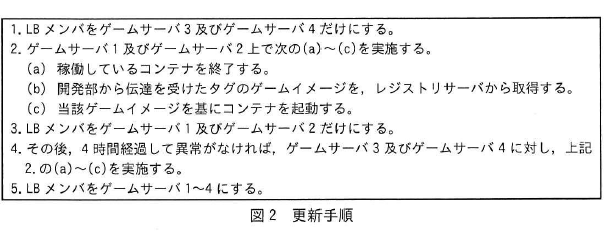

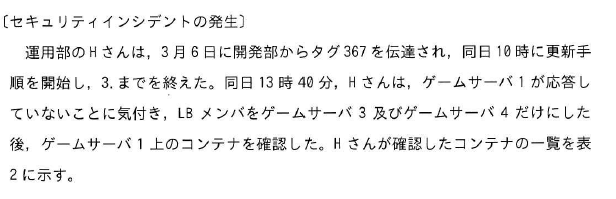

作業の1~3まで完了しているので、間違えて入れたタグで稼働中となります。

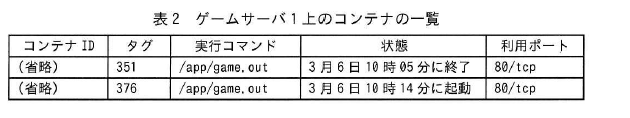

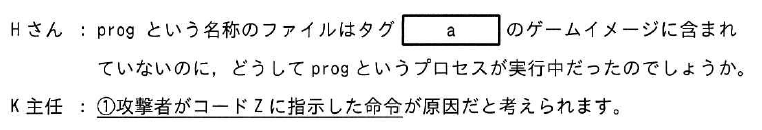

表2を見ると本来稼働しているはずのタグ「367」が無く、タグ「376」で稼働してますので

答え a:376

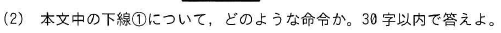

(2)

タグ376のゲームイメージに、progという名称のファイルは含まれていないのに、progが実行されています

また、コードZは攻撃者が用意した外部サーバから任意の命令を実行するとあるので

答え:progというファイルをダウンロードし、実行する命令

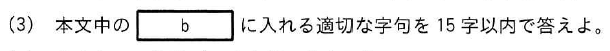

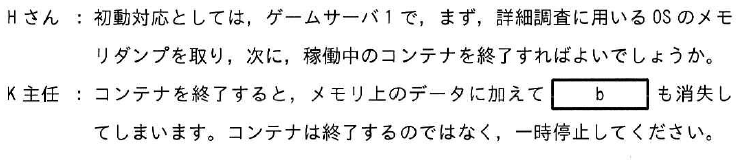

(3)

表1に上記の様な記載があるので、コンテナを終了すると保存している一時ディレクトリ内のログも消えてしまう仕様ですので

答え b:一時ディレクトリ内のログ

(4)

脆弱性が見つかってから修正プログラムなどの対策される前の攻撃を

答え:ゼロデイ攻撃

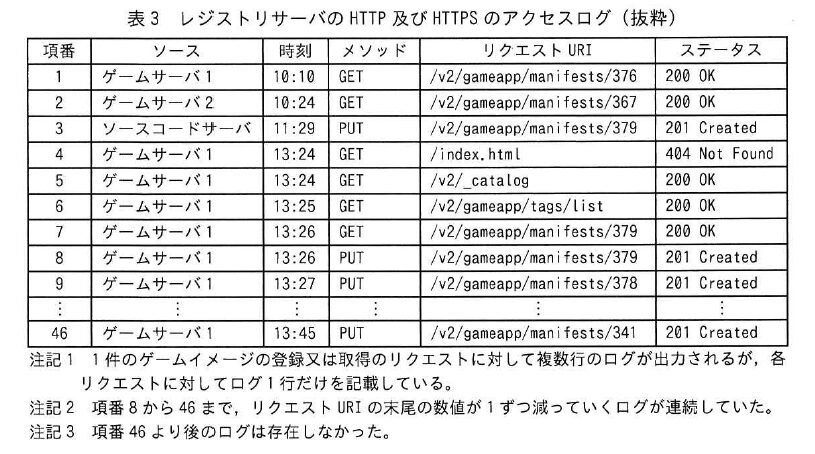

設問2

(1)

攻撃者は項番4でサーバにアクセスしてレスポンスからサーバの情報を得たようです

レスポンスヘッダーからレジストリサーバと判断する情報を取得したようです。

※実際にブラウザのデベロッパーツールやCurlコマンドでServer情報を確認できますので、興味があったら見てみて下さい。

答え:レジストリサーバに固有のレスポンスヘッダ

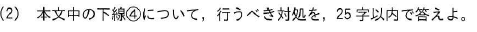

(2)

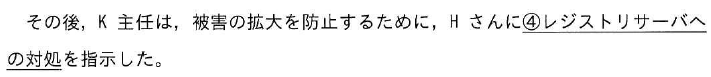

ゲームイメージが上書きされた可能性があるとなっているので

答え:上書きされたイメージを削除する

設問3

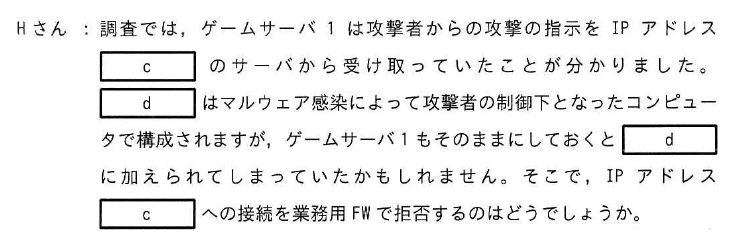

(1)

ゲームサーバ1はインターネット上の「a3.b3.c3.d3」とレジストリサーバだけ通信していたとあるので

答え:a3.b3.c3.d3

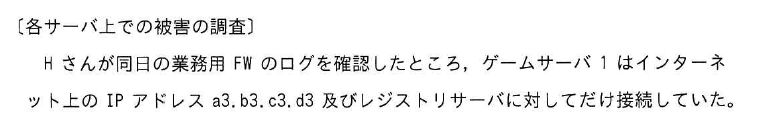

(2)

※d は設問3(1)を参照

ア:ゼロトラストネットワークは全ての通信は信用しないの考えなので違う

イ:ダークウェブは専用ツールやブラウザでアクセスするウェブサイト

ウ:ハニーポットは罠や囮などを仕掛けて不正侵入者を意図的に引き寄せるシステム

エ:ボットネットはマルウェアに感染した端末によって構成されるネットワーク

なので

答え d:エ

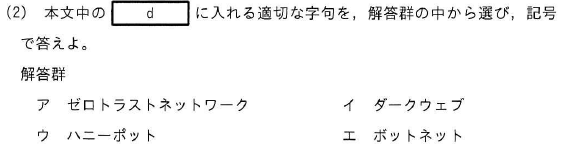

(3)

対策としてはIPアドレス「a3.b3.c3.d3」への接続を業務用FWで拒否すると話していますが、

その場合、攻撃者のIPアドレスが変更されたら接続が可能になってしまいます。

答え:別のIPアドレスを攻撃者が用いる場合

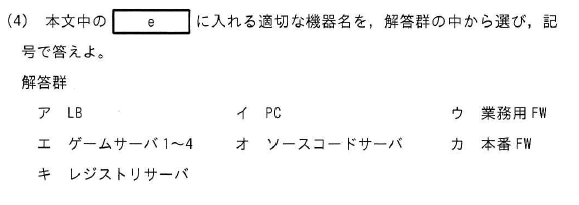

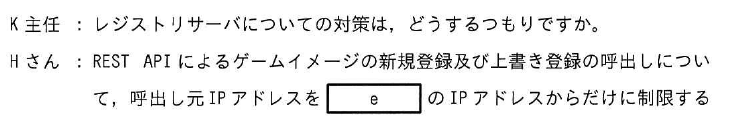

(4)

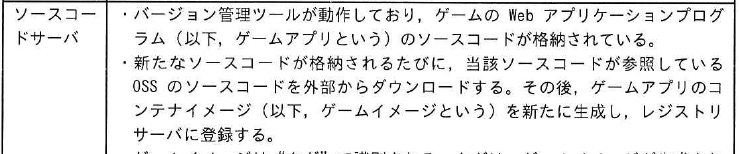

上記の様にゲームイメージはソースコードサーバが作成して、新たに作成したゲームイメージをレジストリサーバに登録します

なので、レジストリサーバからの呼び出し元IPはソースコードサーバが許可されていれば解決です

答え:オ

コメント