IPSec(Security Architecture for IP) とは暗号化技術となります。

VPNの構築に使われ、ネットワーク層で機能します。

事前共有キー (Pre-Shared Key)での認証を実施するのでSSLVPNより処理が速いとされています。

通信モード

モードには、トランスポートモードとトンネルモードの2つのモードがあります。

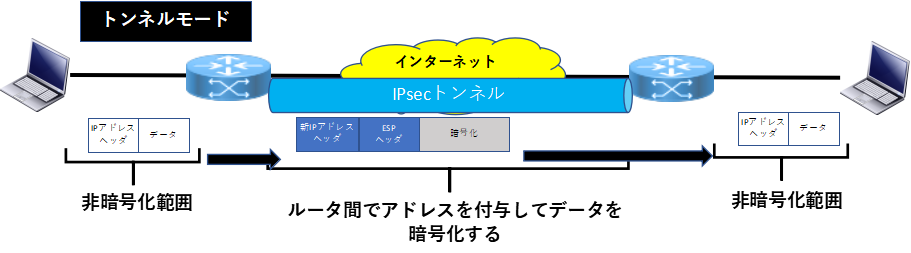

トンネルモード:NW機器同士 (サイト間 VPN)で暗号化・復号化を行う

NW機器で新たにIPアドレスとESPのヘッダなどを付与してルータ間のパケットを暗号化する

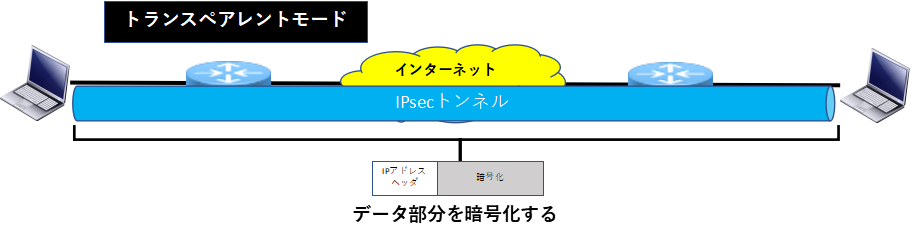

トランスポートモード:エンドポイント同士が直接暗号化・復号化を行う

データ部分を暗号化してエンド間のパケットを暗号化する

プロトコル

主にESPとAHの2種類のプロトコルがありますが、AHの方は使用しているところ見たことがないです。

ESP(IP暗号化ペイロード[IP Encapsulating Security Payload] )

・改ざん検知/暗号化する

・認証

・IPプロトコル番号 50

AH(IP認証ヘッダIP Authentication Header)

・改ざん検知/暗号化はしない

・認証

・IPプロトコル番号 51

鍵交換(IKE)

IKEは秘密鍵情報の交換を安全に行う。

交換にはUDP:500番を使用します。

IKEフェーズ1とIKEフェーズ2でSAを構築して、VPNを設立します。

SA(Security Association)

VPN設立間で確立するコネクションの事。

SAは送信用トンネルと受信用トンネルの2つのコネクションを張ります。

SAにはISAKMP SAとIPSEC SAの2種類があります。

ISAKMP SA=IKEフェーズ1

・ISKAMP SAを構築するための暗号方針などを確定するパラメータを交換

・DHを使用して鍵を交換する

IPSEC SA=IKEフェーズ2

・IPSEC SAを構築するための暗号アルゴリズムなどのパラメータを交換

・通信はISAKMP SAで暗号化される

| ISAKMP SA(フェーズ1)のパラメータ | |

| 暗号アルゴリズム | DES・3DES・AES(128/192/256bit)から選択 |

| ハッシュアルゴリズム | md5・sha(256・384・512)から選択 |

| 認証方式 | rsa-sig:RSA署名 rsa-encr:RSA暗号化ナンス pre-share:事前共有鍵 |

| DHグループ | グループ番号を指定 |

| ライフタイム | ISAKMP SAの有効時間を指定 |

| IPSEC SA(フェーズ2)のパラメータ | |

| セキュリティプロトコル | ESP/AH から選択 |

| 暗号アルゴリズム | DES・3DES・AES(128/192/256bit)から選択 |

| 認証アルゴリズム | HMAC-(MD5・SHA1・SHA2(256/384/512))から選択 |

| ライフタイム | IPSEC SAの有効時間を指定 |

| モード | トンネルモード・トランスポートモードから選択 |

※各種アルゴリズムの細かい説明はこちらを参照→「暗号アルゴリズムについて」

DPD(Dead Peer Detection)とは

IPsecのDownをリアルタイムに検出するため、ルータ間でお互いの死活監視のためにKeepaliveを実行する。

検出にかかる時間は、 DPDメッセージの送信間隔と送信回数の設定次第となります。

コメント