Fortigateの機能について

オペレーションモード

- NAT モード

- L3 機器(ルータ)として動作します。

- トランスペアレントモード(透過モード)

- L2 機器(L2 スイッチ)として動作します。

デフォルトはNATモードです。

トランスペアレントモードは使用したことはありませんが、モードを変更はCLIでのみ可能です。

Fortigate#config system setting

Fortigate(settings)#set opmode transparent

FortiGate(settings) #set manageip 10.10.10.1/24

FortiGate(settings) #set gateway 10.10.10.254

※変更する前にデフォルトで存在するインターフェースの fortilink を削除する必要があるようです。

トランスペアレントモードによる注意点⇒Fortigate トラブル

VDOM (Virtual Domain:仮想ドメイン)

1台を仮想的に複数の機器として使用できるように分割する機能です

ciscoのVRFなどと同じで仮想にルーティングテーブルを複数持つことが可能です

VDOMは2つのモードがあります。

1.分割タスク VDOM モード

片方の VDOM は機器管理に使用し、もう片方のVODMはトラフィックの管理に使用します

私はこのモードは使用したことは無いです

2.マルチVDOMモード

複数の VDOM を独立した機器して使用できます

大体、VDOM を使用する場合はこちらを使用します

VDOMを作成すると下記のように分かれます

・global

こちらはFortigate全体の設定に使用します

system・DNS・NTPなどの設定に使用します

・管理VDOM(root)

VDOMを作成するとデフォルトで作成される

FoticafeCloudやFortiCareなどにアクセスする際にこちらのVDOMインターフェースから

インターネットへ出ていきます。

また、名前解決の際のDNSやSNMPトラップも管理VDOMから出ていきます。

・作成したVDOM

分割されたVDOMとして使用します。

こちらのVDOMでポリシーを作成してユーザのトラフィックを管理したりします。

マルチ VDOM モードとする場合は 「set vdom-mode multi-vdom」 と設定します

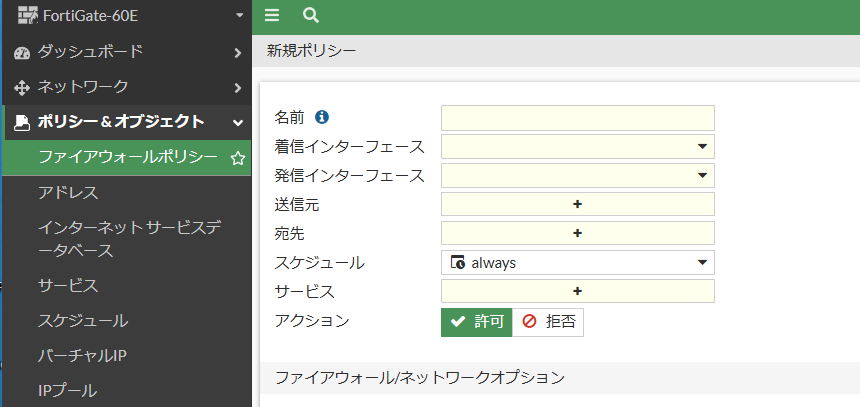

インスペクションモード

FortiGate は、通過するトラフィックを検査して攻撃やセキュリティ脅威を検知します。

ファイアウォールポリシー毎に、インスペクションモード (検査モード) として

フローベース (Flow-based)

プロキシベース(Proxy-based)

を選択できます。

デフォルトは、フローベース (Flow-based)です。

フローベース (Flow-based)

フローベースは、パケットをバッファリングしないでリアルタイムに検査し、パターンマッチングにて攻撃やセキュリティ脅威を検知します。

違反が検出されるとリセットパケットを受信者に送信して接続が終了します。

プロキシベースよりメモリやCPU使用率が低くなり、スループットは良くなります。

スループットを優先する場合はこちらを使用します。

プロキシベース(Proxy-based)

プロキシベースは、パケットを構築して検査し、パターンマッチングにて攻撃やセキュリティ脅威を検知します。

パケットを構築して検査するので、詳細な検査が可能になりセキュリティレベルが高くなります。

違反が検出されるとパケットはドロップされて置換メッセージに置き換えらます。

バッファリングするので、メモリやCPU使用率が少々増加するのと、スループットが低下する可能性があります。

セキュリティを優先する場合はこちらを使用します。

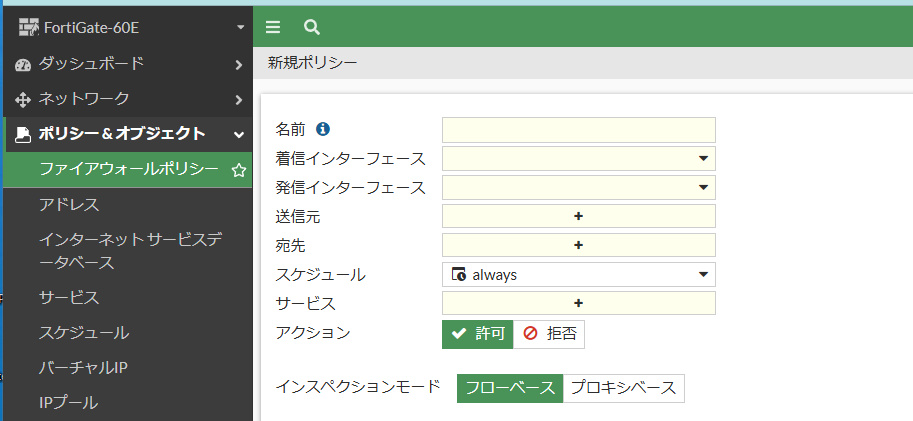

フローベースからプロキシベースへの変更方法

デフォルトはフローベースとなります。

変更はFortiOS7.2.x からはミドルレンジモデル以上はGUIから変更可能なようですが、

エントリーモデルはCLIでenableにする必要があるようです。

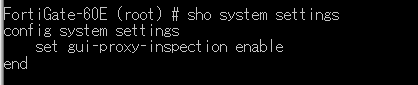

コマンド

config system settings

set gui-proxy-inspection enable

end

下記の様に選択できるようになります。

コメント