問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/2021r03.html#aki_sc

答えはIPAの回答例となります。

設問1

(1)

問題 本文中の「a」、「b」に入れる適切な字句を答えよ。

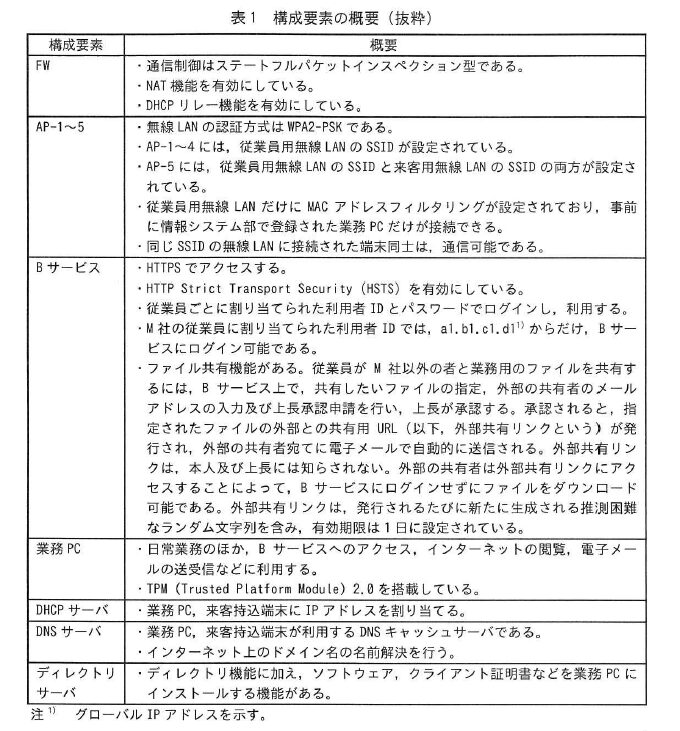

表1のBサービスの概要を確認すると、ログインするには利用者IDとパスワードが必要と記載されています。

答え a:利用者ID

b:パスワード

(2)

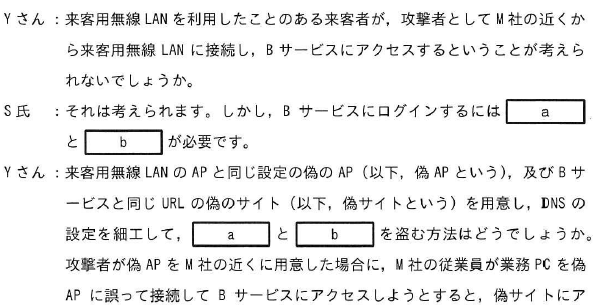

問題 図2中の「c」、「d」に入れる適切な字句を、それぞれ40字以内で答えよ。

攻撃者に偽APと偽Bサービスを用意され、その偽APと偽Bサービスに従業員が接続してしまった場合です。

証明書エラーは主に

・このサーバ証明書は、失効している。

・このサーバ証明書は、有効期限が切れている。

・サーバ証明書のコモンネームとサイトのドメインが違う場合

・サーバ証明書が信頼されていない認証局によって署名されている場合

となるので、この有効期限と失効は記載されているので、残りの二つを記載します。

答え c:このサーバ証明書は、信頼された認証局から発行されたサーバ証明書ではない

d:このサーバ証明書に記載されているサーバ名は、接続先のサーバ名と異なる

(3)

問題 本文中の下線①について、エラーメッセージが表示される直前までのWebブラウザの動きを、60字以内で答えよ。

HSTS(HTTP Strict Transport Security)を有効にしているので問題ないとなっています。

HSTSは、ブラウザに強制的に HTTPS で接続させるためのセキュリティ機能です。

リダイレクトとは少し違い、リダイレクトだとHTTPでアクセスして、サーバからHTTPSで接続してってなります。

HSTSが有効なサイトだとHTTPの通信はブラウザでHTTPSに変換してサーバへアクセスします。

また、HSTSはブラウザ内部でHSTSリストを持っていて、学習したサイトはユーザが「http://XXX」としても、リストにあるサイトは自動で「https://XXX」に変換します。

例えば

正規サイト(collitech.com)1.1.1.1:HSTS有効

偽サイト(nise.collitech.com)1.1.1.2:HSTS不明

として、

1:ユーザが正規サイト(collitech.com)にHTTPでアクセスして、ブラウザは HSTS ヘッダーを受け取り、

collitech.com に HTTPS を強制適用することを記憶します。

2:攻撃者が DNS を collitech.com =「1.1.1.2」と偽サイトの 1.1.1.2 に変更します

3:ユーザーのアドレスバーに「http://collitech.com」と入力し、アクセスする。

4:ブラウザ内部の処理で DNS サーバーに問い合わせる前に、内部の HSTS 記憶情報をチェックします。

「collitech.com は HTTPS 必須」と登録されているので、サーバーにリクエストを送信する前に URL を「https://collitech.com」に強制的に書き換えます。

5:ブラウザは https://collitech.com の IP アドレスである 1.1.1.2 へ HTTPS で接続する。

6:偽サイト「nise.collitech.com 」(1.1.1.2) の証明書を渡されて、ドメイン名が collitech.com と一致しないので証明書が接続先と異なるとエラーになります。

答え:HTTPのアクセスをHTTPSに置き換えてアクセスする。その後、偽サイトからサーバ証明書を受け取る

設問2

(1)

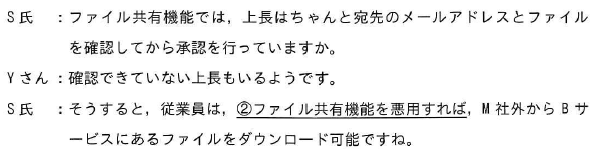

問題 本文中の下線②について、M社外からファイルをダウンロード可能にするためのファイル共有機能の悪用方法を、40字以内で具体的に答えよ。

ファイル共有はBサービスで行われています。-表1-

共有したいファイルと相手のメールアドレスを申請して、許可されると相手先へ共有リンクが発行されます。

しかし会話の中で確認できていない上長もいるとあります。

なので、確認しない上長であれば申請したアドレスが私用の物でも許可してしまいますね。

答え:外部共有者のメールアドレスに自身の私用のメールアドレスを指定する

(2)

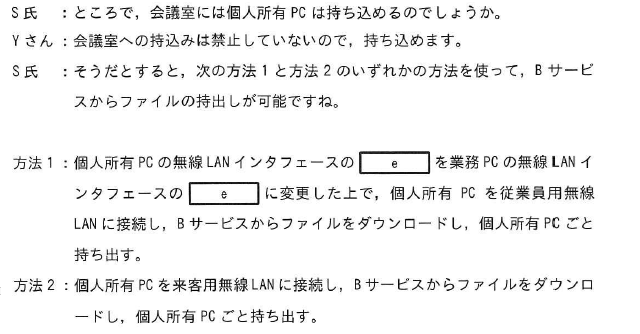

問題 本文中の「e」に入れる適切な字句を答えよ。

無線LANは業務用のSSIDはMACアドレスフィルタを使用しています。-表1-

ですので、個人所有のPCの無線LAN I/FのMACアドレスを業務用PCの無線LAN I/Fに変更すれば接続可能になりますね。

答え e:MACアドレス

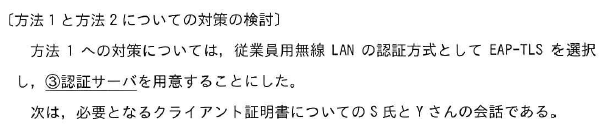

設問3

(1)

問題 本文中の下線③について、認証サーバがEAPで使うUDP上のプロトコルを答えよ。

無線でよく使う認証方式はRADIUSになります。

EAP-TLSは証明書を使用する認証で、EAP-PEAPはID/PWでの認証方式です。

答え:RADIUS

(2)

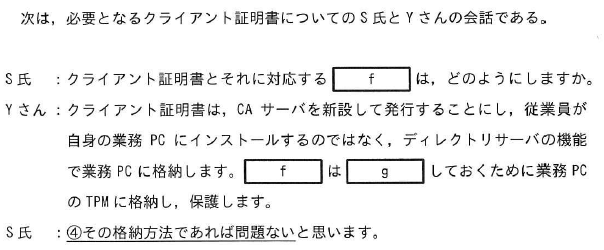

問題 本文中の「f」に入れる適切な字句を答えよ。

クライアント証明書が公開鍵となるので対となるものは秘密鍵となります。

答え f:秘密鍵

(3)

問題 本文中の「g」に入れる適切な字句を、20字以内で答えよ。

秘密鍵をTPMに格納するようです。

TPM(Trusted Platform Module)はPCやサーバーなどのデバイスに搭載されている、セキュリティ機能に特化した半導体チップのことです。

主な役割は、「金庫」として機能し、機密性の高い情報をPCの他の部分から隔離して保護します。

この金庫はハードディスクなどとは別になっていて、データを盗み出すのも、物理的に盗み出すのも非常に困難です。

なので、このTMPに格納するということは、秘密鍵を盗まれないようにします

答え g:業務PCから取り出せないように

(4)

問題 本文中の下線④について、その理由を,40字以内で答えよ。

クライアント証明書はディレクトリサーバの機能で業務PCに格納しますとあります。

なので、クライアント証明書は従業員は移籍せずにPCにインストールされます。

秘密鍵はTPMに保管されているので、抜き出すこともできないです。

・・・何で業務PCにしか格納できないからになるのかな・・?

インストールはADとかから実施して、秘密鍵も抜き出せないから他のPCにはインストール出来ないって事かな・・?

答え:EAP-TLSに必要な認証情報は、業務PCにしか格納できないから

(5)

問題 本文中の下線⑤について、変更内容を、70字以内で答えよ。

Bサービスの項目にアクセス可能の送信元は「a1.b1.c1.d1」としています。 -表1-

来客用無線LANのセグメントは192.168.10.0/24です。

現状はインターネット向け通信は全て「a1.b1.c1.d1」に変換されるので、来客用無線LANのセグメントだけ別のグローバルアドレスを使用すれば良いですね

送信元が来客用無線LANのセグメントで宛先がBサービスの通信を拒否すれば良いかと思い増したが、問題文がNAT設定を変更となっているので、この答えになるんですかね

答え:来客用無線LANからインターネットへアクセスする場合の送信元IPアドレスをa1.b1.c1.d1とは別のIPアドレスを使用にする

(6)

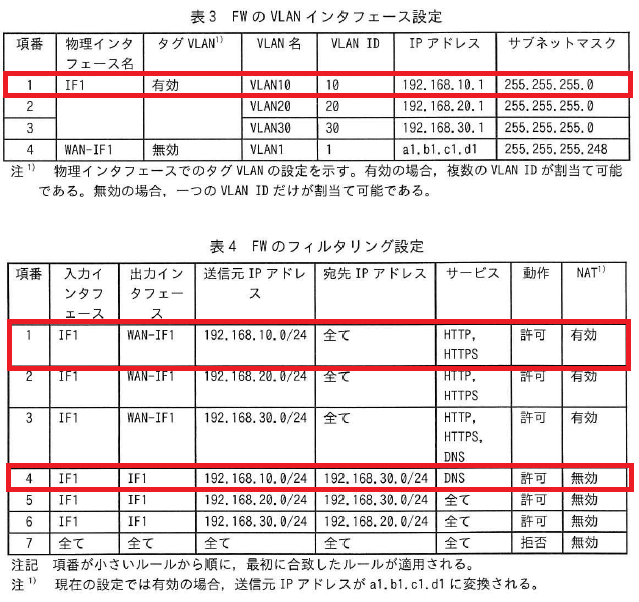

問題 本文中の「h」に入れる適切な字句を答えよ。

表1で来客用端末はDHCPとDNSを利用となっており、FWのポリシーにもDNS向けの通信が許可してあります

また、問題の上の文でDルータでDHCPとDNSを使用するとあるので、現状のDHCPとDNSへの通信は不要になりますので、答えはDNSですね

答え h:DNS

(7)

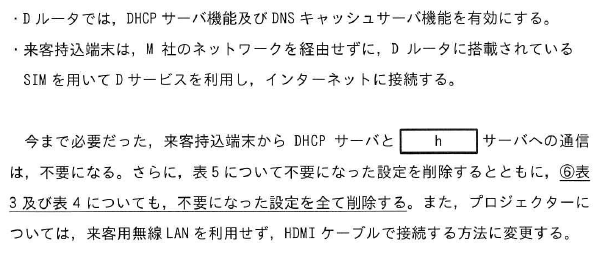

問題 本文中の下線⑥について、表3及び表4の削除すべき項番を、それぞれ全て答えよ。

来客用端末はDルータでDHCPとDNSを使用して、更にSIMを使い直接インターネットへ接続するとあります。

M社内のネットワークを経由しないので、上記の赤枠が不要になります

答え 表3:1

表4:1、4

コメント