セキュリティスペシャリスト

問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/2021r03.html#aki_sc

答えはIPAの回答例となります。

設問1

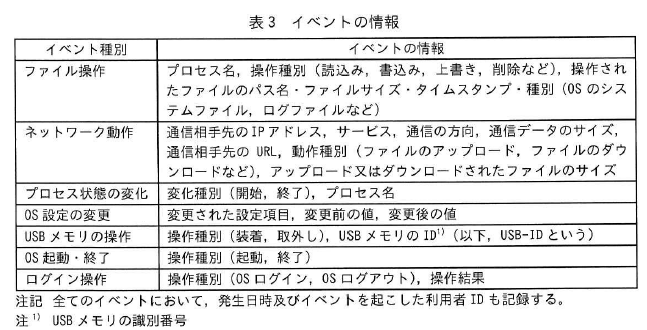

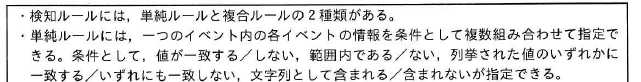

問題 本文中の回線①、②について、検知するための単純ルールを、それぞれに30字以内で具体的に答えよ

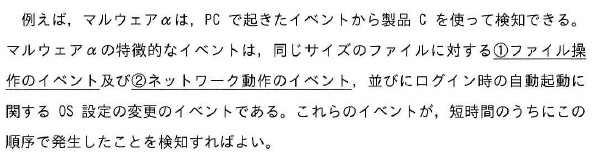

マルウェアα

表計算ソフト(エクセル等)で仕込まれたマクロを実行すると、攻撃者サイトからマルウェアαをダウンロードするようです。

マルウェアαは起動するとPC上のメールフォルダから電子メールを読みだして攻撃者のWebサイトへアプロードします。また、OSログイン時に自動起動する様に設定します。

K社ではメール1通が1ファイルとしてPCに保存されています

下線①ファイル操作のイベントは表3(ファイル操作)の情報とマルウェアαの行動を照らし合わせると「メールフォルダから電子メールを読みだして」が当てはまりますね。

単純ルールは「操作種別:読込み」・「操作されたファイルのパス名:メールフォルダのパス」でルールが作れます。

答え 下線①:メールフォルダ内のファイルが読み込まれた

下線②のネットワーク動作のイベントは表3(ネットワーク動作)の情報とマルウェアαの行動を照らし合わせると「読み出したメールを攻撃者が用意したWebサーバにアップロードする」が当てはまりますね。

単純ルールは「動作種別:ファイルのアップロード」・「サービス:HTTP(Webサイトなので)」でルールが作れます。

HTTPSだと暗号化されているから、中身が解らないのでダメかな

多分、攻撃者のサイトのアドレスやURLは最初の段階では解っていないのでIPやURLは不可・メールデータはおそらくサイズがバラバラなので不可・通信方向は送信向けとかならいけるのかな?

答え 下線②:HTTPでファイルがアップロードされた。

設問2(1)

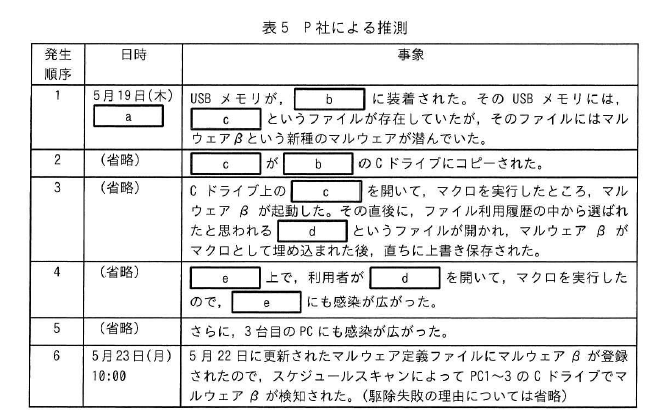

問題 表5中の「a」~「e」に入れる適切な時刻,ファイル名又は PC 名を答えよ。

Vソフト(マクロが仕込まれた表計算ソフト)

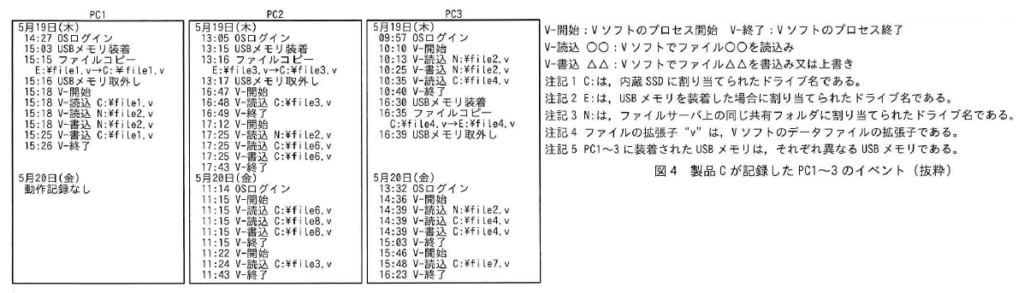

マルウェアβを解析したら発生順序は3~5となっているようです。

発生順序3はCドライブ上で「c」を開いてマクロを実行となっているので、USBにあるファイルを最初にCドライブにコピーされているのはPC1なので最初に感染したのはPC1となります。

aはPC1がUSBを装着した時間なので

答え(a):15:03

bはUSBが装着された端末の事なので

答え(b):PC1

cはUSBに入っているファイルですので

答え(c):file1.v

dはfile1.vが実行された直後に開かれているファイルなので

答え(d):file2.v

eはPC1にてマルウェアβが仕込まれたfile2.vを15:18以降に開いたPCとなるので

答え(e):PC2

設問2(2)

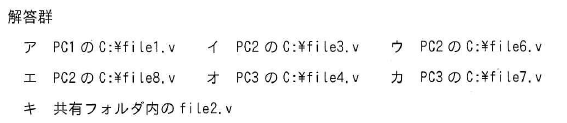

問題 本文中の下線③について、PC1〜3の内蔵SSD及びファイルサーバから削除すべきファイルは何か。

解凍軍からすべて選び答えよ

対象となるファイルは

マルウェアβファイルの読み込み → 履歴から選ばれたファイル → 履歴ファイルへの書込み

なので、主に書き込まれたファイルが対象となります。

USBからCドライブにコピーされた「PC1のC:\file1.v」

PC2で書き込まれた「PC2のC:\file6.v」・「PC2のC:\file8.v」

PC3で書き込まれた「PC3のC:\file4.v」

PC1で共有ドライブに書き込まれた「共有フォルダ内のfile2.v」

です

答え:ア・ウ・エ・オ・キ

設問3

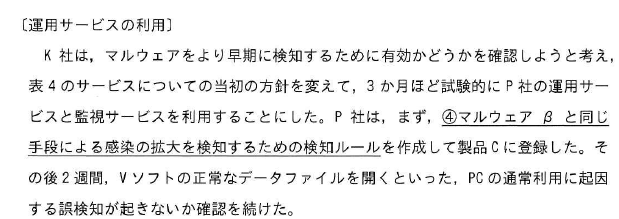

問題 本文中の下線④について、作成した検知ルールを60字以内で答えよ。

マルウェアβの動きは

ファイルの読込み(マクロ起動) → 履歴から選ばれたファイルを読込み → 履歴ファイルへマルウェアβを埋め込んで書込み

となります。

図4の感染したPCの動きを見ると、マルウェアβ入りファイルを読込みんだ後、1分以内に履歴から他のファイルを読みこんでマクロを仕掛けて書込みしています。

デフォルトであるルール5を参考にできます。

答え:Vソフトのデータファイルが読み込まれた後に、1分以内に、パス名が同一のファイルが上書きされた。

パスが同一のファイルが腑に落ちなかったですが、これは「1分以内に履歴から他のファイルを読みこんでマクロを仕掛けて書込み」の部分の検知なので、同じファイルに対する読書きの検知の事ですね

なのでこのルールだと、一般ユーザが自分のVファイルを開いて直ぐに保存を押すと誤検知で引っかかる感じですね

設問4

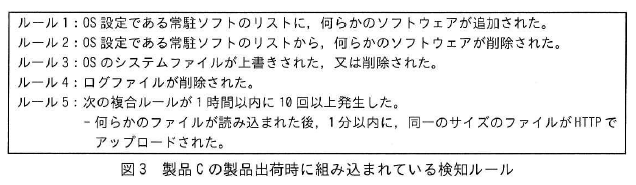

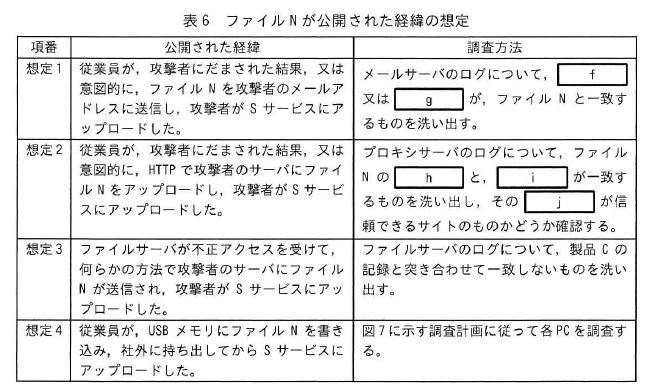

問題(1) 表6中の「f」、「g」に入れる適切なログの項目名を、表1から選び答えよ

想定1は従業員が攻撃者にファイルNをメールで送った想定で、メールサーバのログを確認します

表1のメールサーバのログの項目でファイルNを特定できそうな内容は「添付ファイルの名称・添付ファイルのサイズ」となります

答え f:添付ファイルの名称

g:添付ファイルのサイズ

問題(2) 表6中の「h」に入れる適切な字句を答えよ

想定2は従業員が攻撃者にファイルNをHTTPで送った想定で、プロキシサーバのログを確認します

表1のプロキシサーバのログ項目でファイルNを特定できそうな内容は「ファイルのサイズ」となります

答え h:サイズ

問題(3) 表6中の「i」、「j」に入れる適切なログの項目名を、表1から選び答えよ

問題2と同じ想定2となります。

ファイルNの「h:サイズ」と一致するログ内容は「アップロードされたファイルサイズ」です

(転送したデータはヘッダーとかファイル以外のデータも含まれたデータサイズのはずなので対象外です)

想定2は攻撃者にファイルNをHTTPで送った想定なので、「j」は「アクセ先のURL」になります

答え i:アップロードされたファイルサイズ

j:アクセス先のURL

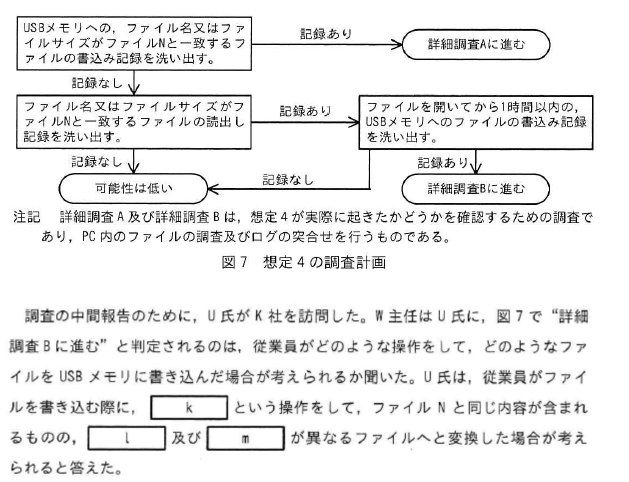

問題(4) 本文中の「k」~「m」に入れる適切な字句を、それぞれ10字以内で答えよ。

従業員がファイルNを「k」操作をして、「l」と「m」を変換したとなっています。

図7を確認すると詳細調査Bへは

USBメモリへファイルNとファイル名かサイズが同じを書き込んだ形跡はないが、ファイルNとファイル名かサイズが同じファイルを読み込んで、1時間以内にUSBメモリへファイルを書き込んだ形跡があるとなります。

ファイルNと判断しているのは、ファイル名かファイルサイズなので、l・mは解りますね。

kはファイルNとファイル名かファイルサイズが異なる状態へ変換しているので、ファイル名の変換(リネーム)かファイルサイズを変換(圧縮)となります

リネームだとファイルサイズは変わってないので、当てはまってしまうのでkは圧縮となりますね

答え k:ファイル圧縮

l:ファイル名

m:ファイルサイズ

設問5

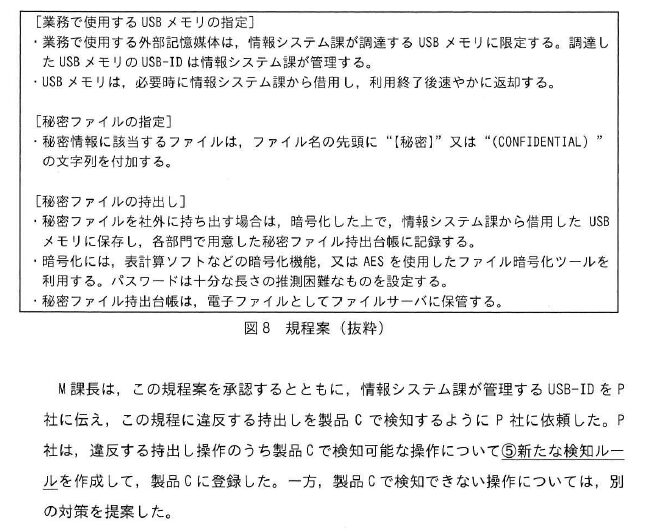

問題 本文中の下線⑤について、新たに作成した検知ルールを60字以内で答えよ

図8では

USBは情シスが調達・管理して貸し出しを行う

機密ファイルには「秘密・CONFIDENTIAL」と付ける

秘密ファイルを持ち出す場合は暗号化して、情シス管理下のUSBに保存して持ち出す

この情報を元にM課長は情シス管理のUSB-IDをP社に伝えていて、依頼内容を考えると従業員が情シス管理以外のUSBを勝手にPCに挿した場合に検知したいと考えられます。

製品Cの検知ルールは上記となるので、復号ルールを作成して下記の答えとなります。

答え:情報システム課が管理するUSB-IDのいずれにも一致しないUSB-IDのUSBメモリが装着された

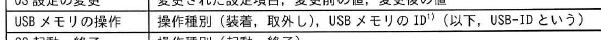

設問6

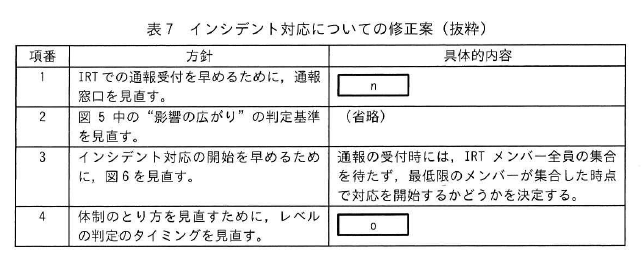

問題 表7中の「n」、「o」に入れる適切な字句を、「n」は30字以内で、「o」は50字以内でそれぞれ答えよ

nはIRTの通報受付を早めるために、通報窓口を見直すとなっています。

窓口の現状は窓口要員1名が名いて、社内から通報を受ける為の通報専用メールアドレスが整備されています。

これを見直して受付対応を早めるには、インシデントが発生したときを確認してみます。

9/23日に社内からインシデントの連絡がありました、しかしメンバーの収集に時間がかかり判断ができないまま、10/3日に顧客から抗議が来ました。

判断基準は項番2で見直しているので、項番1の見直しは社内からだけではなく、社外からも通報を受け付けるようにすれば対応を早めることができます。

答え n:社外向けの通報窓口を設置する

oは体制を取るための判定タイミングの見直しです。

現状では、インシデント発生時はレベル判定基準に当てはめても該当するレベルが無いので、”軽微”と判断されました。軽微なので、2名体制で対応となりました。

最終的に原因を特定して、対応完了までは「体制不足もあり、取引先からの連絡から、インシデント対応完了まで12日間掛かった」となっています。

調査していく段階で、レベル判定を再度行うべきでしたが、現状ではレベル判定を行い、体制を整えるは1回のみです。なので、解答は

答え o:最初の判定に加え、影響の大きさ又は影響の広がりについての事実が見つかるたびに、再判定を行う

コメント