ASAはシスコのファイヤーウォールです

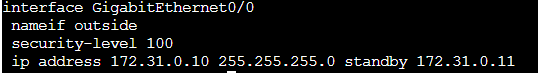

インターフェースの設定

(config)# interface IF名 インターフェイスモードへ移行

(config-if)# ip address (X.X.X.X) subnetmask standby (X.X.X.X)

IPアドレスの設定。スタンバイは冗長の時に設定するとスタンバイ側が指定のアドレスを持つ

(config-if)# nameif IF名 インターフェイスのエイリアス名を付ける

このエイリアスは他の設定でも使用します

※outside=100 inside=0 この名前を使うと自動でセキュリティレベルが設定される

(config-if)# security-level number (1-100) セキュリティレベルの設定

基本は低い方から高い方へ行くときは暗黙で許可で、高い方から低い方は拒否となる

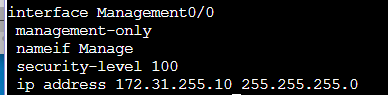

マネジメントポート

(config-if)#management-only マネジメントポートとなり、ルーティングなど他のIFとは別枠のポートとなる

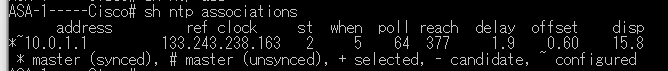

NTP設定

(config)#clock timezone JST 9

(config)#ntp server 宛先サーバ [source IF名] [prefer]

例 ntp server 10.0.1.1 source MGT

ソース指定しない場合は一番近いIFが送信元となる

show ntp association NTP同期確認

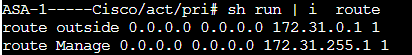

ルーティング

(config)# route IFエイリアス名 宛先セグメント mask サブネットマスク 宛先IP [ distance値 ]

マネジメントポートがある場合は別途マネジメントポート用のルーティングも作成

ルーティング確認

show route ルーティングテーブルの確認

show route management-only マネジメントポートは別枠なので確認する際は指定する

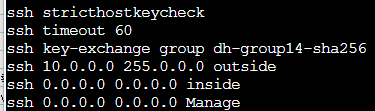

SSH

ローカルユーザでの認証

(config)#username 名前 password パスフレーズ ローカルユーザを作成

(config)#aaa authentication ssh console LOCAL SSH接続時にローカル認証にする

(config)#ssh 許可セグメント サブネットマスク IFエイリアス名 許可したいアドレスの指定

例 ssh 0.0.0.0 0.0.0.0 inside inside側へのSSHは全許可

(config)#crypto key generate rsa general-keys modulus (2048 | 3072 | 4096) SSHの暗号鍵を生成します

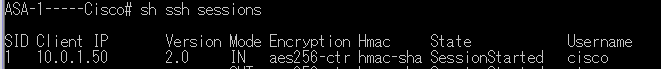

show ssh sessions SSHセッションの確認

同じセキュリティレベルのインターフェースの通信許可

(config)#same-security-traffic permit inter-interface

同じセキュリティレベルのインターフェース間で相互通信を可能にする

(config)#same-security-traffic permit intra-interface

同じインターフェースに接続されているホスト間の相互通信を可能にする

※コマンドが似てるので注意

コメント