問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/index.html

答えはIPAの回答例となります。

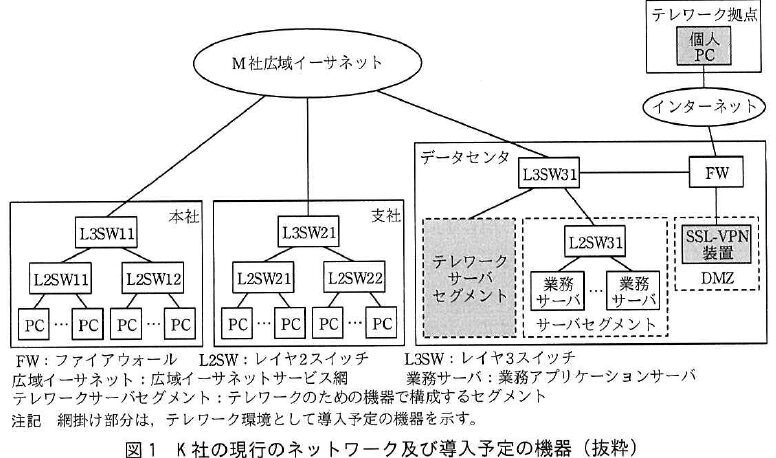

構成

設問1(1)

問題 本文中の「ア」~「カ」に入れる適切な字句を答えよ

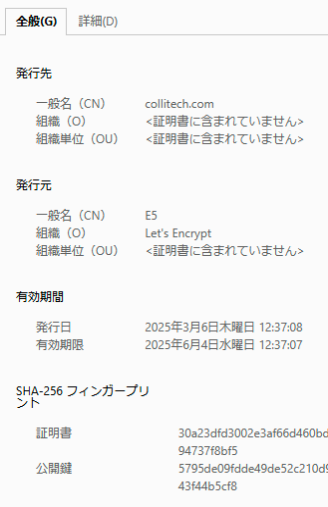

ア TLSは3つの目的機能があり、

①データを暗号化して盗聴されても中身が確認できないようにする

②通信相手の認証を行い、通信先が正しい相手か確認する

③通信内容の改ざん検知で受信者はデータとデータのハッシュ値を受け取り、受信したデータのハッシュ値を計算してハッシュ値が同じであるか比較して改ざんされていない事を確認する

答え ア:改ざん検知

********************************************************************************

イ SSL-VPNの接続方式には3種類あり、

①リバースプロキシは主にブラウザでVPN装置にアクセスして、許可されたら社内のWebサービスにアクセスできます。

②ポートフォワーディングはリバースPはブラウザでしか使用できなかったので、他のサービスもアクセスできるようにした方式で、VPN装置にアクセスしたらPCに専用のアプリなどをインストールして、特定のポートにアクセスしたらVPN装置で対象のサービスに振り分けてくれます。

③L2フォワーディングは事前にPCへ専用のソフトをインストールして、ソフトとVPN装置でSSLトンネルを張り社内のサービスへアクセスします。ほかの方式と違いすべての社内サービスがアクセス可能です。

答え イ:L2フォワーディング

********************************************************************************

ウ ポートフォワーディングはVPN装置で設定した任意のポートへ振り分けてくれる仕組みです

答え ウ:ポート

********************************************************************************

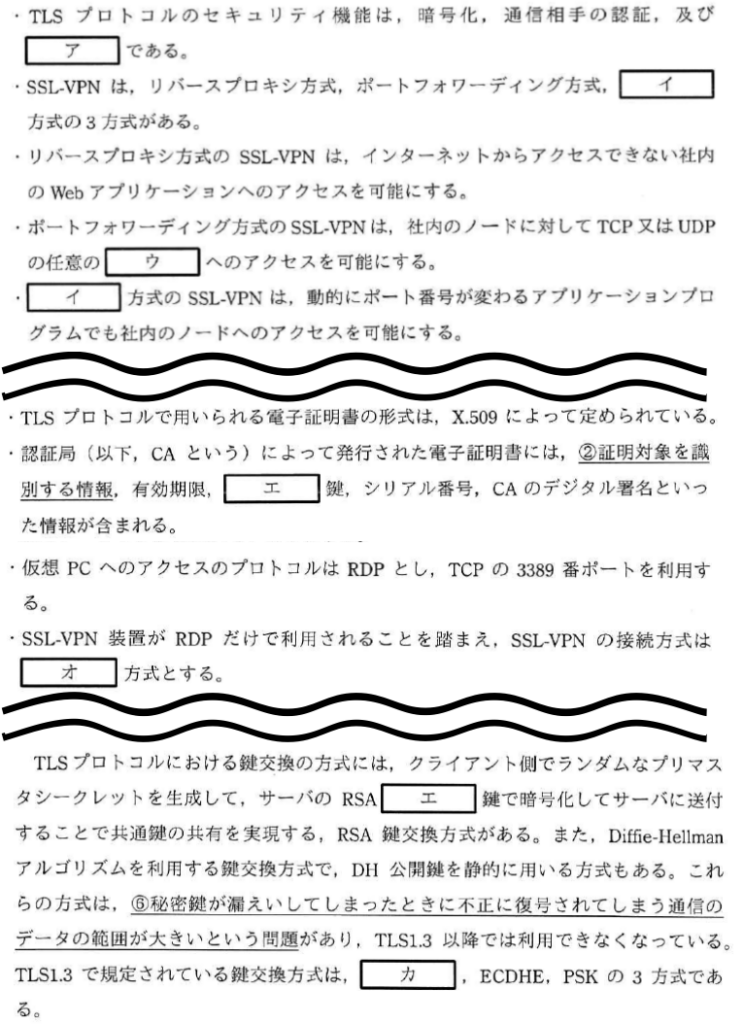

エ TLS証明書には発行元や有効期限、公開鍵、シリアル番号などの情報が入ってます

公開鍵でデータを暗号化してサーバ側の秘密鍵で復号します

答え エ:公開

********************************************************************************

オ RDP(リモートデスクトッププロトコル)はポート3389なので、ポートフォワーディングかL2フォワーディングの方式になります。

しかし使用するのはRDPだけなので、ポートフォワーディングで十分です

答え オ:ポートフォワーディング

********************************************************************************

カ TLS1.3の鍵交換方式は3方式で

①DHE(Deffie-Hellman Ephemeral) 一定のタイミングでDHで鍵交換を行う

②ECDHE( Elliptic Curve Deffie-Hellman Ephemeral)楕円曲線暗号を使ってのDHE

③PSK(Pre Shared Key) 事前共有鍵方式

DH法は1976年に、ディフィー・ヘルマンの二人によって考案された、公開鍵を交換する方法です。

共通鍵を渡すのではなく、鍵の元となる数値を共有し、計算によって共通鍵を導くとのことで、

凄いですね~

答え カ:DHE

設問2(1)

問題 本文中の下線①について、同時に行われる二つのセキュリティ処理を答えよ

AEADは正しい受信者だけがデータを確認できるようにして、復号したらデータが変更や偽造がされていないことを保証するので、受信側が復号すると同時に完全性も検証される

Authenticated Encryption with Associated Dataを直訳で「関連データによる認証暗号化」となり、

認証と暗号を一緒に関連させるので、導き出せそうですね

答え 1:暗号化

2:メッセージ認証

設問2(2)

問題 本文中の下線②について、電子証明書において識別用情報を示すフィールドは何か。フィールド名を答えよ。

証明対象(誰の証明書であるか)を識別するための情報はSubjectフィールドに入ります。

証明書の持ち主の情報(コモンネーム・組織名・住所)などが含まれています

答え:Subject

設問3(1)

問題 本文中の下線③について、クライアント証明書で送信元の身元を一意に特定できる理由を、”秘密鍵”という用語を用いて40字以内で述べよ。

クライアント証明書はVPN接続時などにクライアントから自分は正しいユーザであると証明するために、サーバに送付します。

クライアントは証明書と一緒に自分の秘密鍵で暗号した証明書のハッシュ値をサーバに送ります。

サーバは貰った秘密鍵で暗号化されたデータを秘密鍵の対象の公開鍵で復号してハッシュ値を取り出します。

※サーバには事前に復号用の公開鍵をインストールする必要があります。

サーバは取り出した、ハッシュ値と送付されたクライアント証明書のハッシュ値を比べて正当性を確認します。

この時のクライアントが実施する暗号化は秘密鍵を持っている本人でしか出来ないので、「クライアント証明書で送信元の身元を一意に特定」ができます。

答え:クライアント証明書の公開鍵に対する秘密鍵は本人しか保有していないから

設問3(2)

問題 本文中の下線④について、クライアント証明書の検証のために、あらかじめSSL-VPN装置にインストールしておくべき情報を答えよ。

設問3(1)で記述したように、サーバ側でクライアント証明書の正当性を確認するために、秘密を復号できる公開鍵が必要となります。

その公開鍵はクライアント証明書を署名した認証局(CA)のルート証明書となります。

答え:CAのルート証明書

設問3(3)

問題 本文中の下線⑤について、検証によって低減できるリスクを、35字以内で答えよ。

サーバ証明書の使用目的は接続先サーバが接続したい正しいサーバなのかを検証するために使用します。

もし正当性などを検証しないで接続した場合は、想定していない(攻撃者が用意した)サーバに接続してしまう可能性があります。

検証することによって、なりすました偽サーバへの接続を防げます。

答え:なりすまされたSSL-VPN装置へ接続してしまうリスク

設問3(4)

問題 本文中の下線⑥について、TLS1.3で規定されている鍵交換方式に比べて、広く復号されてしまう通信の範囲に含まれるデータは何か。”秘密鍵”と”漏えい”という用語を用いて、25字以内で答えよ。

TLS 1.3以前は、1度サーバとクライアントでお互いに暗号鍵を作成したら、ずっと同じものを使用していました。

DHEやECDHEなど(Forward Secrecy 前方秘匿性)の使用はオプションであまり使用されていませんでした。

その為、もし攻撃者がすべてのデータを取得していて、サーバーの秘密鍵が漏洩した場合や読み解かれた場合は、データは過去のセッションまで解読される可能性があります。

TLS 1.3 では、Forward Secrecy の暗号スイートが必須で、暗号鍵を一定のタイミングで変更するので、漏えいしたりしても解読される範囲が小さくなります。

答え:秘密鍵が漏えいする前に行われた通信のデータ

設問3(5)

問題 本文中の下線⑦について、利用者がCAサービスにCSRを提出するときに署名に用いる鍵は何か。また、CAサービスがCSRの署名の検証に用いる鍵は何か。本文中の用語を用いてそれぞれ答えよ。

CSR (Certificate Signing Request、証明書署名要求)とは発行した証明書への署名依頼となります。

クライアント証明書の作成フローは

①クライアントの秘密鍵を作成して、利用者の秘密鍵でCSRを発行

②CSRを認証局へ渡して、認証局でCSR に含まれる公開鍵とサブジェクト情報を検証

③認証局の秘密鍵で署名を行い、クライアント証明書を発行

④署名されたクライアント証明書をインストール

⑤サーバに署名した認証局のルート証明書をインストール

答え 署名に用いる鍵:利用者の秘密鍵

署名の検証に用いる鍵:利用者の公開鍵

設問3(6)

問題 本文中の下線⑧について、証明書失効リストに含まれる、証明書を一意に識別することができる情報は何か。その名称を答えよ。

証明書失効リスト(CRL: Certificate Revocation List) は、認証局が発行した証明書のうち、有効期間が切れる前に失効された証明書のリストです。

発行された証明書には必ずシリアル番号が振られます

失効の確認は提示された証明書のシリアル番号が失効リストの有無を確認して、失効しているかどうかを確認します。

答え:シリアル番号

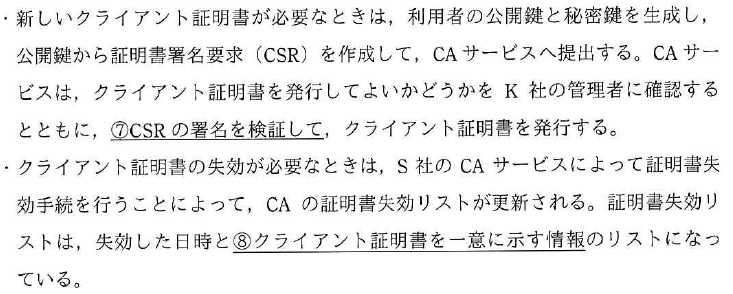

構成 図2

設問4(1)

問題 本文中の下線⑨について、ユーザテーブルに含まれる情報を40字以内で答えよ。

表1の「仮想PC」を確認すると利用者毎に仮想PCとIPアドレスは割り当てられています。

処理の流れは利用者のSSL-VPNクライアントとSSL-VPN装置で認証を行い、許可されたらトンネルを構築し、そのトンネルを通ってVIP充てのパケットを受け取ると対象の仮想PCへ転送してくれます。

また、認証にはクライアント証明書が使用されていて、証明書には社員番号と利用者のIDが含まれています。

NATテーブルはクライアントに付与した送信元IPアドレスとDNAT用の宛先仮想PCのアドレスが登録されています。

IPアドレスプールはSSL-VPNクライアントに付与するための、送信元IPアドレスの情報が入ってます。

ユーザテーブルですが、次の問題の下線⑩を見ると、ユーザテーブルを参照してDNATするために必要な情報の仮想PCのIPアドレスを取得しているので、仮想PCのIPアドレスと利用者IDの対となる情報となります。

答え:VDI利用者の利用者IDとその利用者の仮想PCのIPアドレスの組

設問4(2)

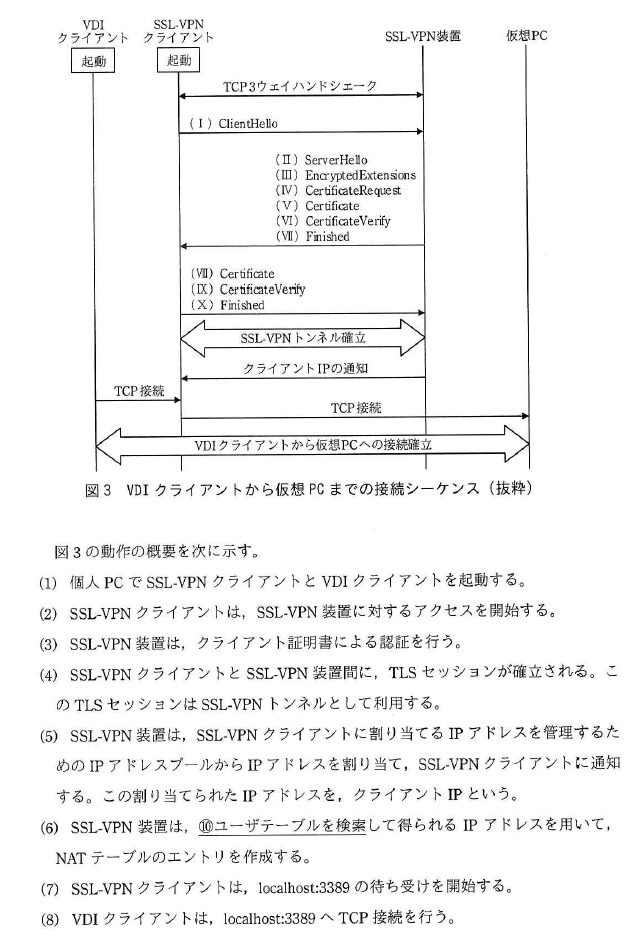

問題 本文中の下線⑩について、検索のキーとなる情報はどこから得られるどの情報か。25字以内で答えよ。また、SSL-VPN装置は、その情報をどのタイミングで得るか。図3中の(Ⅰ)〜(Ⅹ)の記号で答えよ。

NATテーブルを作成するのに、宛先となる仮想PCのIPアドレスが必要となります。

ユーザテーブルでは仮想PCのIPアドレスは利用者IDと対となってますので、利用者IDを検索すれば対となる仮想PCのIPアドレスが解ります。

また、利用者IDはクライアント証明書の中に含まれていますので、図3の中でSSL-VPN装置がクライアント証明書を受け取るのはタイミングは(Ⅷ)「certificate」となります。

答え 情報:クライアント証明書から得られる利用者ID情報

タイミング:Ⅷ

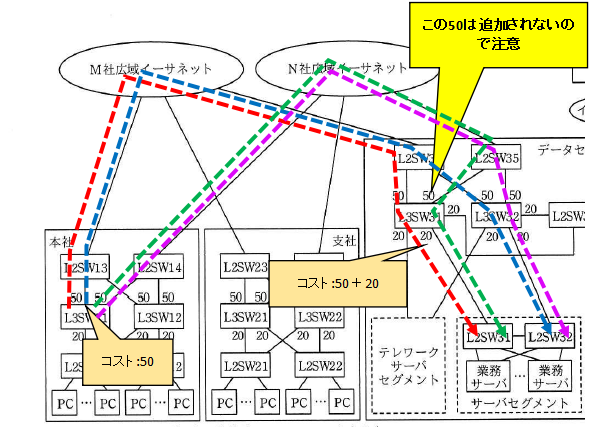

図4

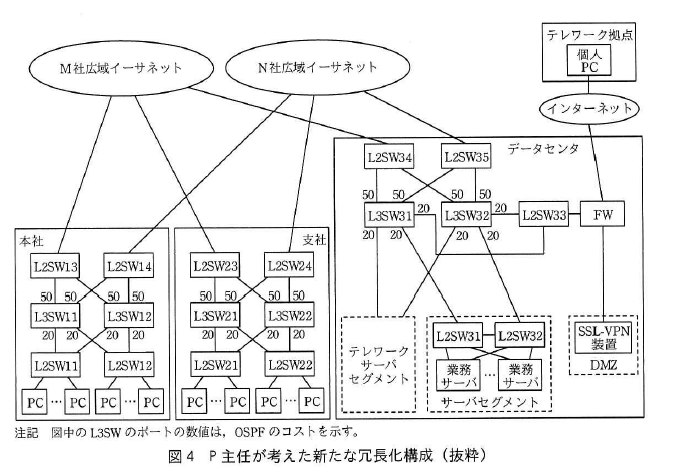

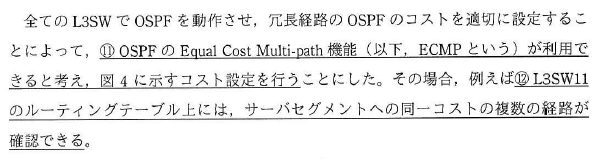

設問5(1)

問題 本文中の下線⑪について、P主任がECMPの利用を前提にしたコスト設定を行う目的を、30字以内で答えよ。

ECMPは宛先への同コスト経路が複数存在する場合、トラフィックを分散させ、経路の冗長性の向上を図ることができます。

[ネットワーク冗長化の検討]項目の中に「通常はM社とN社のイーサネットの両方を使う」とあります。

なので目的としてはECMP機能を使用してM社とN社の広域イーサネットを両方に分散して利用する事です

答え:M社とN社の広域イーサネットの両方を利用すること

設問5(2)

問題 本文中の下線⑫について、経路数とそのコストをそれぞれ答えよ。

最小コスト値での同一コスト経路は下記の様に4本となります。

また、コストはL3SW11(コスト:50)「出力」-→ M社広域イーサネット-→「受信」L3SW31(コスト:50+20)-→ サーバL2SW なので70です

答え 経路数:4

コスト:70

設問5(3)

問題 本文中の下線⑬について、フローモードの方が通信品質への影響が少ないと判断した理由を35字以内で述べよ。

パケットモードはランダムなので、送信元と宛先が同じ場合でも経路がバラバラになります。

しかし、フローモードはハッシュ値を計算して経路選択を行うので、送信元と宛先が同じ場合は必ず同じハッシュ値になるので、同一経路となり安定して通信を行うことができます。

経路コストからみると同一ですが、M社とN社の広域イーサネットなので、データがM社の経路を通過してデータセンタへ到着する時間とN社の経路を通過する時間が同じとは限りません。

ランダムの場合、先に送ったデータ1よりデータ2の方が先に到着する可能性もあります。

答え:フローモードはパケット到着順序の逆転が起こりにくいから

設問5(4)

問題 本文中の下線⑭について、利用率がほぼ均等になると判断した理由をL3SWのECMPの経路選択の仕様に照らして、45字以内で述べよ。

フローモードは送信元IPと宛先IPを元にハッシュ値を計算します。

なので、PCが4台の場合だとして仮に4台とも宛先が同じ業務サーバだとしても、送信元のPCのアドレスは必ず単一のアドレスとなるはずですので、ハッシュ値は異なった値になります。

なので、4つのハッシュ値があるので均等に4経路を均等に使用することになり、偏った経路を使用することはありません。

答え:送信元IPアドレスと宛先IPアドレスから計算したハッシュ値が偏らないから

設問5(5)

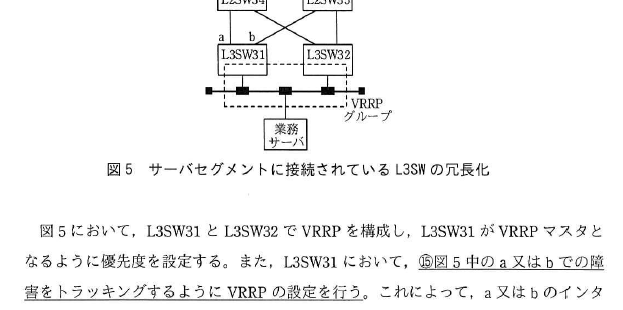

問題 本文中の下線⑮について、この設定によるVRRPの動作を”優先度”という用語を用いて40字以内で述べよ。:

VRRP (Virtual Router Redundancy Protocol) は、デフォルトゲートウェイを冗長化するためのプロトコルで、プライオリティ値を設定して、値が高い方がアクティブ機になります。

トラッキングの設定は指定したトラック(I/Fや経路など)がダウンするとプライオリティ値から設定した値を引きます。

そしてアクティブ機のプライオリティ値が下がって、スタンバイ機のプライオリティ値の方が大きくなったらスタンバイ機がアクティブ機に昇格します。

VRRPの仕様参考に右記を参照ください

答え:インタフェースの障害を検知した時にL3SW31のVRRPの優先度を下げる。

コメント