セキュリティスペシャリスト

問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/2021r03.html#aki_sc

答えはIPAの回答例となります。

概要

設問1

(1)

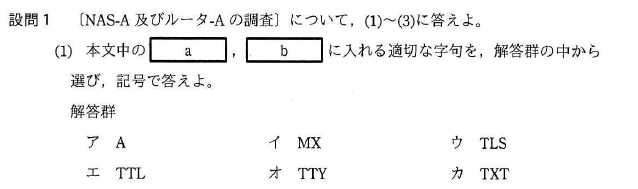

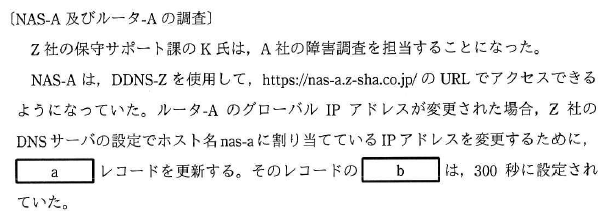

aはDNSでホスト名とIPアドレスが紐づいているのが、Aレコードです。

bはAレコードに設定する時間は、DNSサーバから聞いたIPアドレスをキャッシュする時間のことでTTL(Time To Live)です。

答え a:ア

答え b:エ

(2)

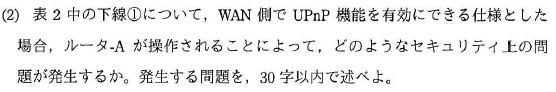

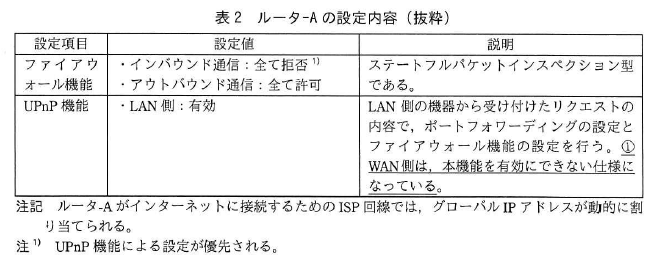

概要の表1の注1)を読むと「Universal Plug and Playの略称。認証なしでリクエストを受け付ける仕様のプロトコルである。」となっており、表2 注1)にUPnPの設定が優先されるとある。

なので、WAN側でUPnPを有効にすると、WAN側からでもルータAの設定変更が可能となってしまい、現状のファイアウォールで、「インバウンド:全て拒否」となっていますが、これを「インバウンド:全て許可」に変更も可能になってしまいますので

答え:外部からLAN側への通信許可設定が変更される

(3)

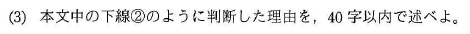

調査した結果でファイル共有機能でもWeb操作機能でもアクセスできない/rootディレクトリ配下のファイルも暗号化されていたとなっているので、一般ユーザではアクセスできないところまで暗号化されていますので

答え:PCからのファイル操作ではアクセスできない領域のファイルが暗号化されていたから

設問2

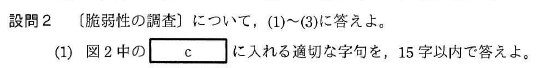

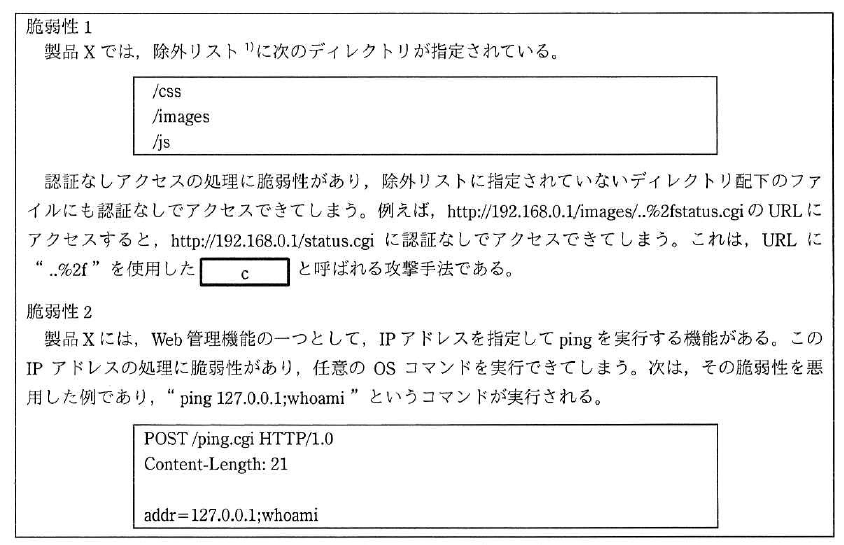

(1)

意図していない入力などを使って、本来はアクセスできないファイルなどにアクセスする攻撃手法をパストラバーサル/ディレクトリトラバーサルと言います。

今回の例だと「..%2f」は、パーセントエンコーディング処理によって、「/」を「2f」というASCIIコードに変換するもので、「http://192.168.0.1/images/..%2fstatus.cgi」は「http://192.168.0.1/images/../status.cgi」と変換します。

「../」は一つ上のディレクトリなので、「http://192.168.0.1/status.cgi」となり、予定していないディレクトリにアクセスできてしまいます。

答え c:パストラバーサル

(2)

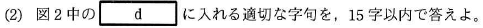

問題に任意のOSコマンドを実行できてしまう脆弱性とあるので

WebサイトでOSコマンドを不正に入力してOSコマンドを実行させる攻撃手法です

答え d:OSコマンドインジェクション

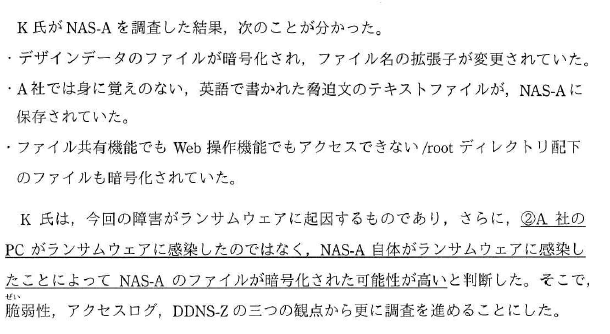

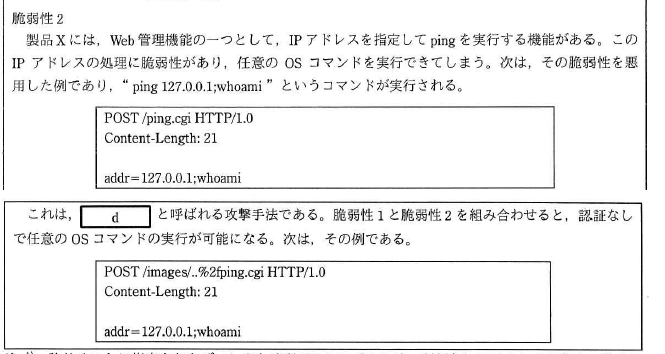

(3)

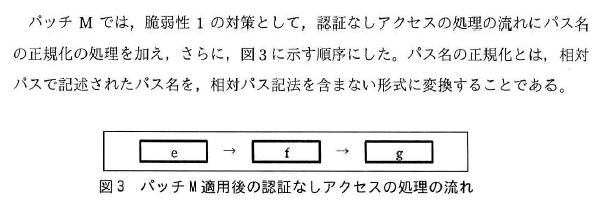

※脆弱性1は設問2(1)のパストラバーサル

まずURLデコード化を行い、次にパスの正規化(※相対パスで記述されたパス名を、相対パスが含まない形式に変更)をして、除外リストと比較する流れとなります

答え e:ア

答え f:ウ

答え g:イ

設問3

(1)

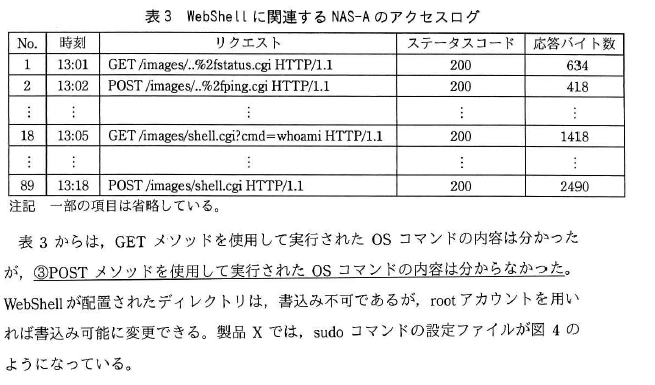

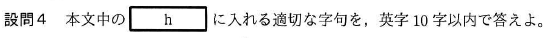

No.18の「GET /images/shell.cgi?cmd=whoami HTTP/1.1」から、GETメソッドでのOSコマンドはwhoamiを実行しようとしていることが確認できます。

POSTメソッド No.89の「POST /images/shell.cgi HTTP/1.1」はGETメソッドのように具体的な情報が無いです。

GETメソッドはURLにコマンドを記載してますが、POSTメソッドはURLにコマンドを記載せず、HTTPのボディに記載します。

表3のアクセスログではメッセージボディは無いので

答え:POSTメソッドで送信したボディがアクセスログに残っていなかったから

(2)

sudoは、一般ユーザでも管理者権限でコマンドを実行出来てしまう物です。

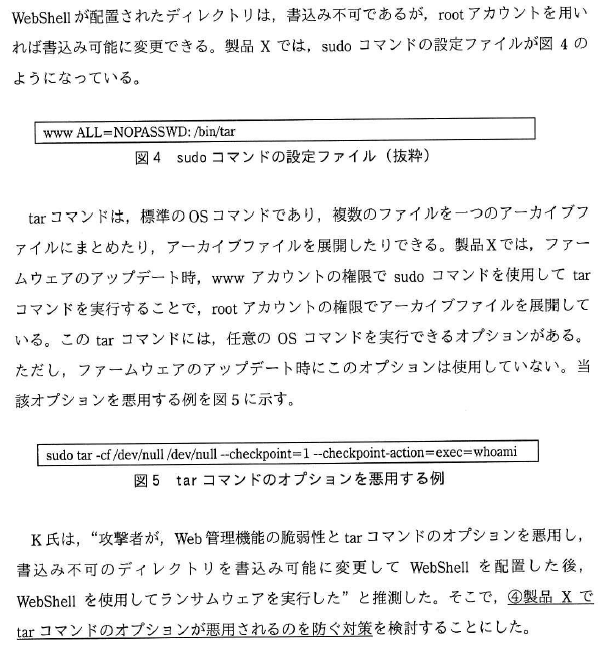

「www ALL=NOPASSWD: /bin/tar」

www=アカウント名 | ALL=NOPASSWD パスワード無しで/bin/tarコマンドを管理者権限で実行可能。

sudoでのtarコマンドはアップデート時に使用しているので削除は出来ませんが、悪用例で使用されているオプションは使用していないとなっているので、

答え:sudoコマンドの設定ファイルで、tarコマンドのオプションを受け付けないように設定する。

設問4

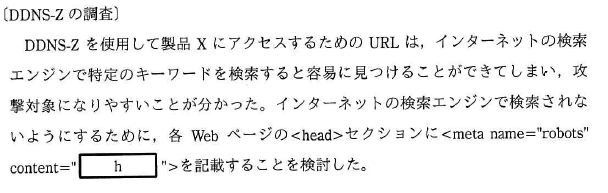

検索エンジンに検索されたくない時は「noindex」を設定します。

ブログなどで不要なページなどは「noindex」とします、そうするとクローラという検索プログラムから除外されます。

ブログでサチコなどを使っていると除外されましたってページに載ってきます。

答え h:noindex / none

コメント