セキュリティスペシャリスト

問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/2021r03.html#aki_sc

答えはIPAの回答例となります。

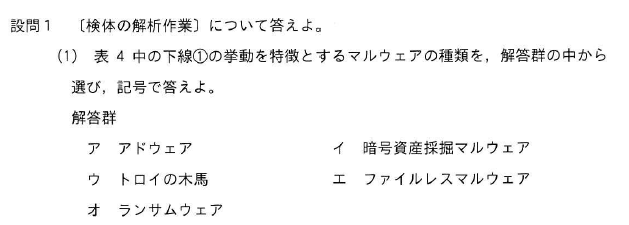

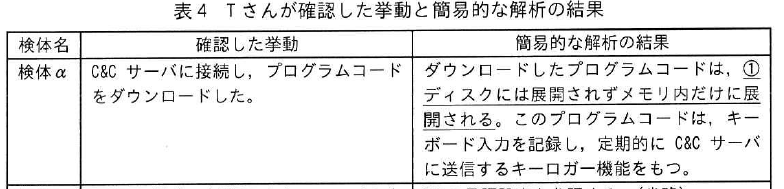

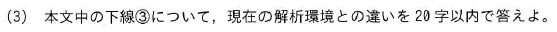

設問1

(1)

ディスクには展開されずにメモリ内だけに展開されるとあるので

答え:エ

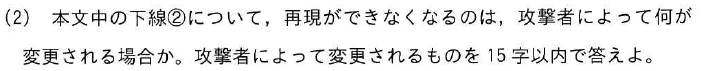

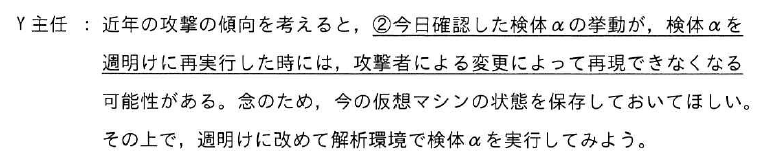

(2)

検体αはC&Cサーバに接続してプログラムをダウンロードしたり、定期的にキーボード入力を送信してますので、

攻撃者によってサーバのアドレスが変えられると挙動を再現できなくなります。

答え:C&CサーバのIPアドレス

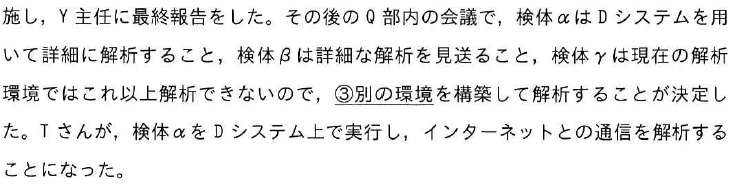

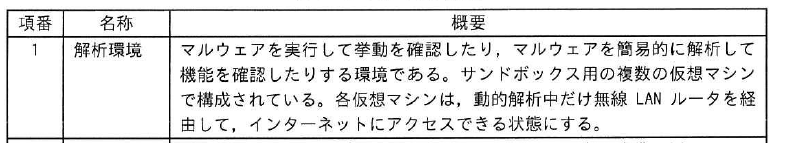

(3)

解析環境は仮想マシンで構成されています。

検体γは仮想マシンで動作していると検知すると自身のデータを削除して終了してしまいますので

答え:仮想マシンではない実機環境を使う

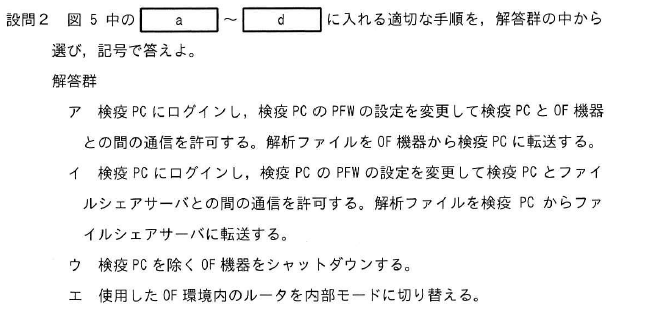

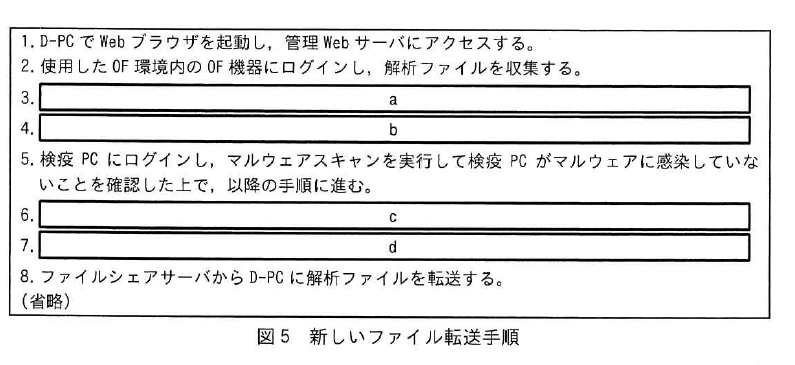

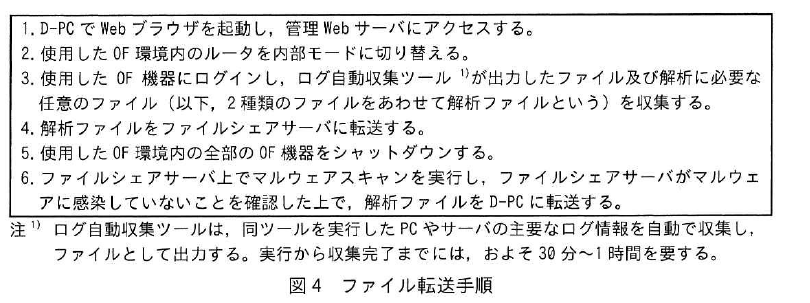

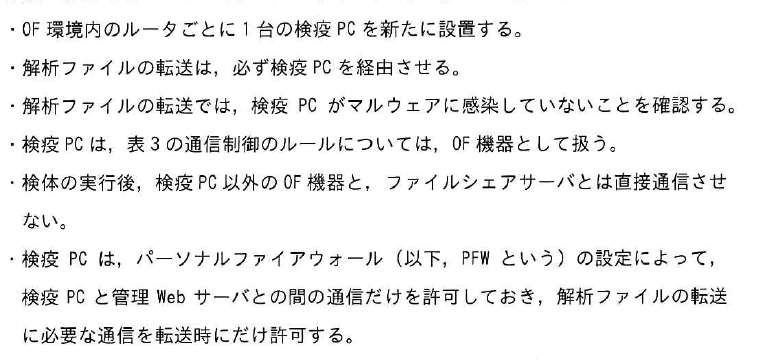

設問2

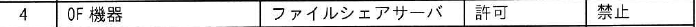

図4が今までの転送方法で新たに上記右の手順を追加します。

以前は【 OF機器 → ファイルシェアサーバ → D-PC 】で解析ファイルを転送してましたが、

新しい手順では、「解析ファイルの転送は、必ず検疫PCを経由させる。」となっているので、

【 OF機器 → 検閲PC → ファイルシェアサーバ → D-PC 】で転送されるようになりますので

aは検閲PCの初期設定ではPFWで管理Webサーバとしか通信できないので、PFWを許可する必要があります

答え a:ア

bは収集した解析ファイルは検閲PCに送付したので、不要なOF機器はShutdownします

答え b:ウ

cはマルウェアスキャンが完了したので解析ファイルをファイルシェアサーバに転送しますが、その前にOF環境ルータでは公開モードではファイルシェアサーバとOF環境間では通信ができないので

答え c:エ

dは検閲PCでPFWのファイルシェアサーバへの通信を許可してファイルを転送します

答え d:イ

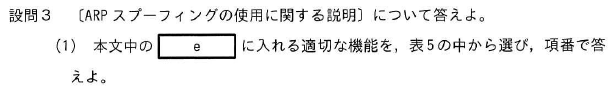

設問3

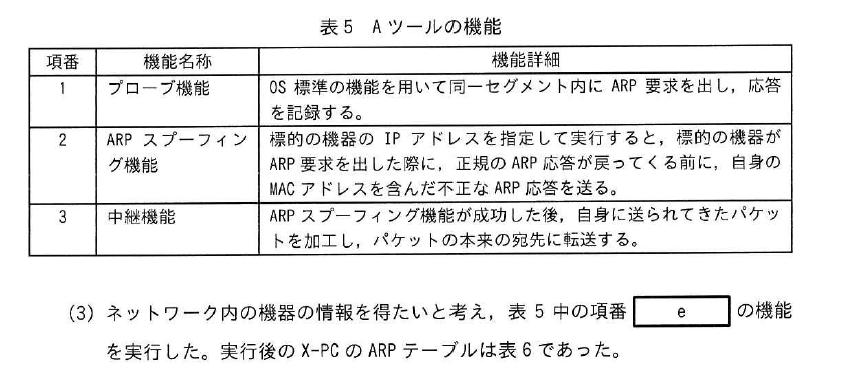

(1)

欲しい情報はネットワーク無いの機器情報なので

※2・3は取得した後の用途ですね

答え e:1

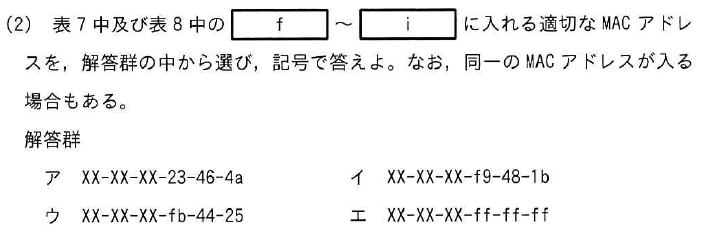

(2)

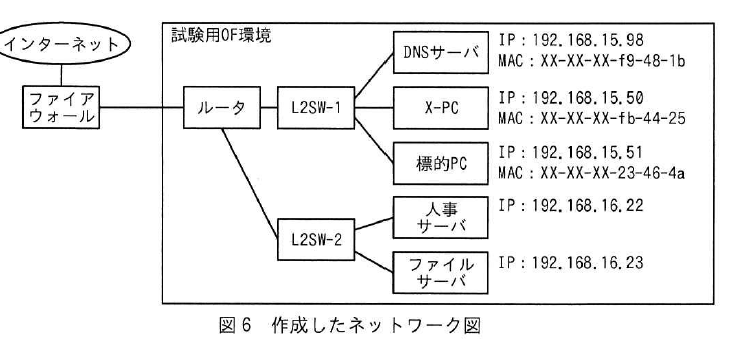

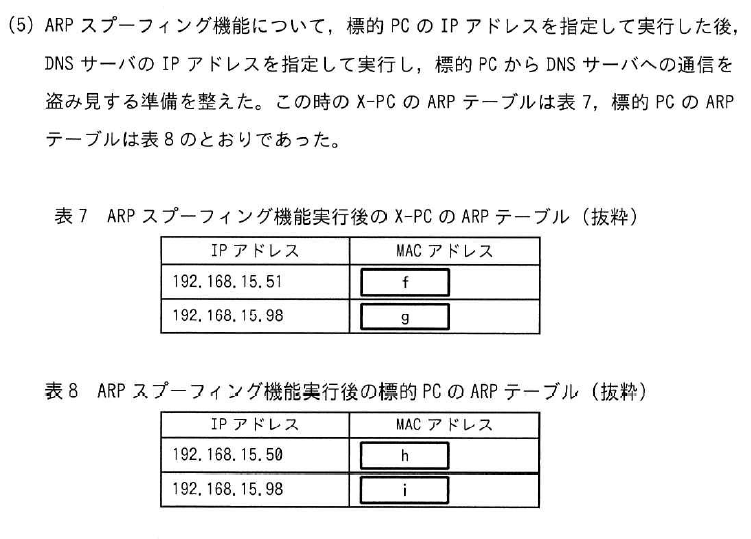

X-PCはなりすまし元なので、正しいARPテーブルを持っていますので、答えは図6の通りとなります。

標的PCはX-PCからのARPスプーフィングを受けているので、DNSサーバのMACアドレスはなりすまされたアドレスとなり、答えはX-PCのMACアドレスとなります。

答え f:ア

答え g:イ

答え h:ウ

答え i:ウ

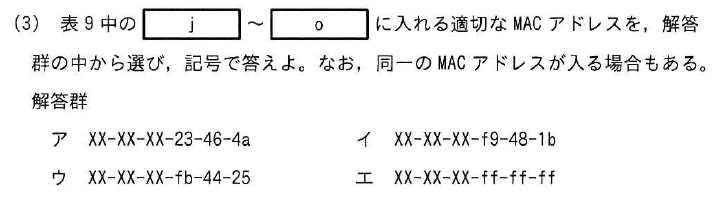

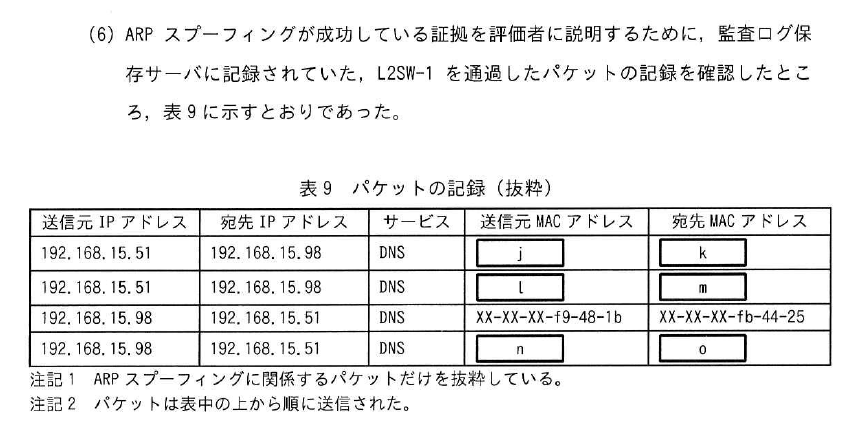

(3)

IP:~.98 Mac:~f9-48-1b=DNSサーバ/IP:~.50 Mac:~fb-44-25=X-PC/IP:~.51 Mac:~23-46-4a=標的PC

j・Kは標的PCからDNSサーバ宛の通信ですが、なりすまされているので宛先MacアドレスはX-PCになります。

答え j:ア

答え k:ウ

l・mはX-PCからDNSサーバ宛になるので

答え l:ウ

答え m:イ

n・oはDNSサーバからX-PCに投げられた後なので、

答え n:ウ

答え o:ア

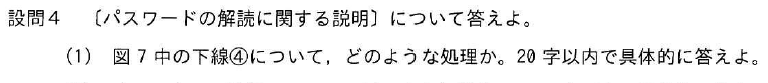

設問4

(1)

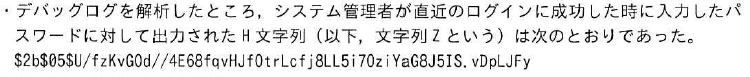

ストレッチングは平文パスワードをハッシュ化する際に何回もハッシュ化する事です。

※ソルトは平文パスワードをハッシュ化する際に追加でランダムな文字列を加えることです。

答え:ハッシュ化を繰り返す処理

(2)

ブルートフォース攻撃は総当たり攻撃と言われていて、力技でパスワードを突破しようとする攻撃です。

パスワードが4桁の数字だった場合、

0000 → 0001 → 0002 ・・・ 9999といった感じで当たるまで実行します。

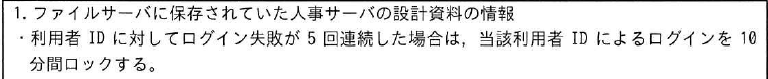

対策としては「パスワードの桁を増やす・英数字など種類を増やす・失敗回数を設定する・2段階認証にする」などがありますが、今回の問題では下記の対策があります

答え:ログイン失敗が5回連続した場合に当該利用者IDをロックする機能

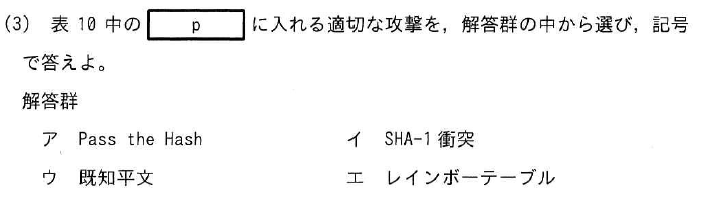

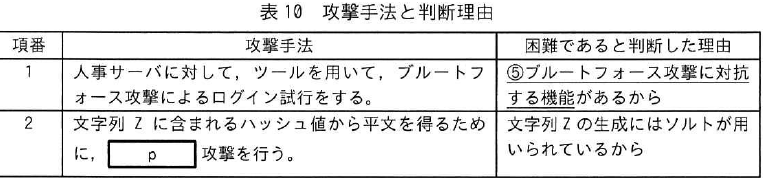

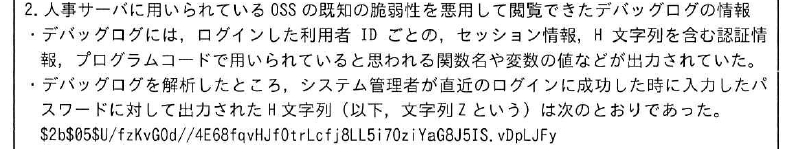

(3)

ハッシュ値から平文を得る攻撃なのでレインボーテーブルですね。

レインボーテーブルとは平文とハッシュ値の対応表であり、今回の文字列Zのハッシュ値とテーブルを参照してマッチする物を探し、ログインを試みます。

困難な理由にソルトがあるからとなっているので、ソルトを使うと元のパスワードにランダムな文字列を加えてハッシュ化するので、対応表からではパスワードを見つけるのは不可になります。

答え p:エ

(4)

推測を見るとパスワードは「”Admin[数字5桁]”であり、[数字5桁]にはサーバごとに異なる数字が設定されていた。」とあるので、Admin00001〜Admin99999となります。

00001~99999が変数nなので

答え:変数nの値を5桁の文字列に変換して”Admin”に結合した文字列

設問5

(1)

普通はMACアドレスは世界で唯一の固有の番号なので、重複することはありません。

しかしスプーフィングによって今回、設問3(2)のようにARPテーブルは違うIPアドレスなのに同じMACアドレスが記憶されていました。

※Dynamic ARP InspectioとはSW等がLAN上でARPパケットを検査するセキュリティ機能のこと

答え:同一のMACアドレスのエントリが複数存在する状態

(2)

今回はデバックログの認証情報からログイン時のハッシュ化されたパスワードを盗み出し、そのハッシュ値を元にパスワードを推測していますので、

答え:デバッグログに認証情報を出力しないこと

コメント