問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/index.html

答えはIPAの回答例となります。

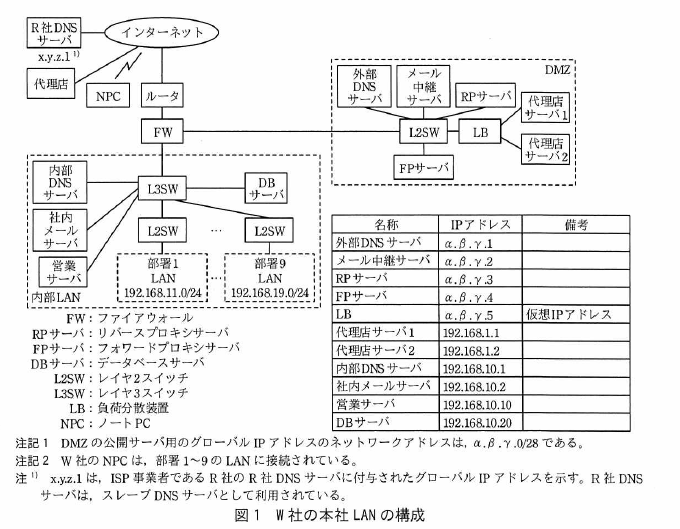

構成

設問1

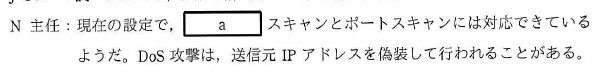

答え(a):アドレス 又は ホスト

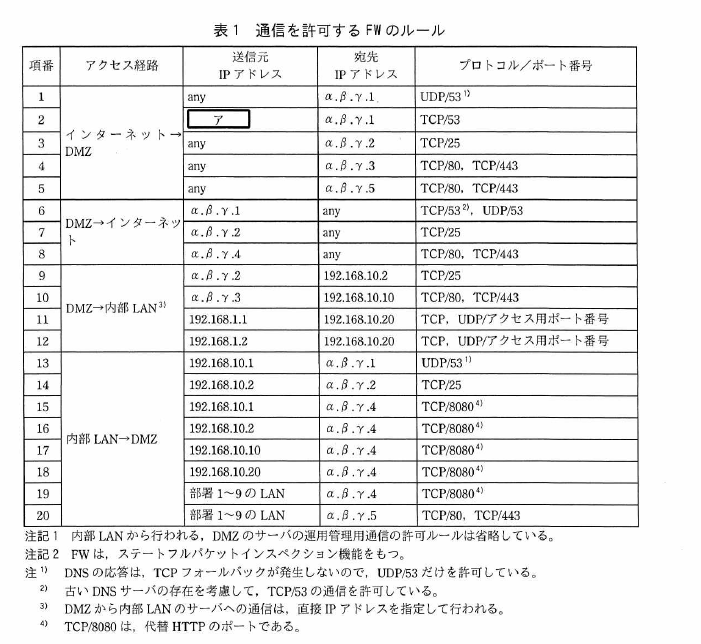

FWルールを見ると実施しているのは送信元・宛先のアドレスとポートの組み合わせによるポリシーなので

問題にてポートスキャンとXXXスキャンとなっているので、答えは「アドレス・ホスト」ですね

************************************************************************************

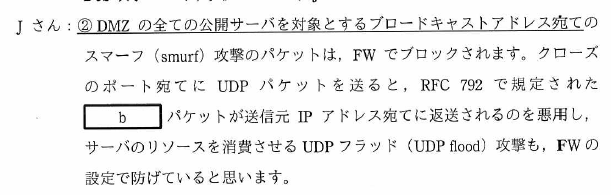

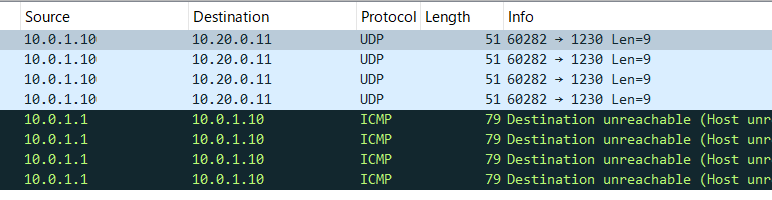

答え(b):ICMP 又は ICMP Unreachable

RFC792はICMPに関する規定です。(こんなの覚えてる人はそんなに居ないですよね)

UDP フラッド攻撃はDDoS攻撃で、今回の試験例だとクローズしているポートにUDPを送ると「ICMP Destination Unreachable」宛先に到達できなかったと返します。(下の様に)

スマーフ攻撃は、送信元IPを攻撃対象のIPアドレスに偽装して、大量のPing(ICMP)をネットワーク機器に送り、大量のPing応答が攻撃対象に送ることを利用したDoS攻撃の一種です。

スマーフという小人(架空の漫画の生き物)が大きい敵に向かっていく事を表しているようです

************************************************************************************

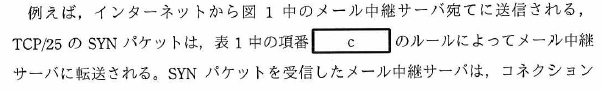

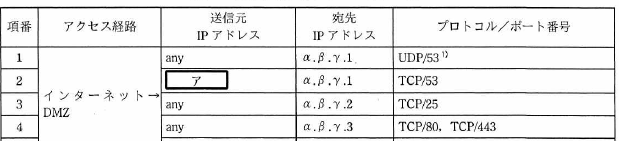

答え(c):3

メール中継サーバ「α.β.γ.2」はDMZに存在し、、インターネットからメール中継サーバ(DMZ)宛なので、表1項番3が当てはまりますね

************************************************************************************

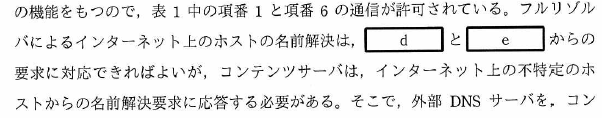

答え(d):FPサーバ

内部LANのNPC・内部LAN内のサーバ・DMZ内のサーバからインターネット上のWebサイトへのアクセスはFPサーバ経由で行われるとなっているので、外部DNSサーバへの問い合わせはFPサーバとなります。

答え(e):メール中継サーバ

「メール中継サーバは、社外のメールサーバ及び社内のメールサーバとの間で、電子メールの転送を行う」となっているので名前解決が必要です。

※d・eの答えは順番が逆でも良いです

設問2

項番2はインターネットからDMZの外部DNSサーバにDNSサービスでアクセスするルールとなります。

インターネット上の誰かがDMZ上の外部DNSサーバへアクセス許可ルールとなり、

上記のように記載があるので、外部DNS(マスター)とR社DNS(スレーブ)でゾーン転送(ゾーン情報の同期)を行っているはずです

答え ア:x.y.z.1

通信の名称:ゾーン転送

設問3(1)

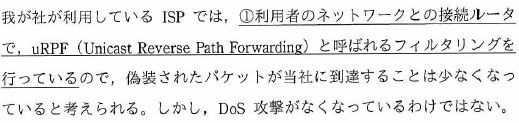

uRPFとは、ルータに届いたパケットの送信元IPアドレスを、ルータのルーティングテーブル内で確認して、なければパケットを破棄するフィルタリング技術です

(送信元のアドレスに到達性(Reachability)が無ければ破棄する)

答え(1):ルータが受信したパケットの送信元IPアドレスが、ルーティングテーブルに存在しない場合、受信したパケットを破棄する

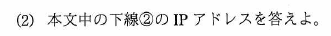

設問3(2)

DMZのセグメントは上記の/28セグメントなので「α.β.γ.0~15」となりますので、ブロードキャストアドレスは

答え(2):α.β.γ.15

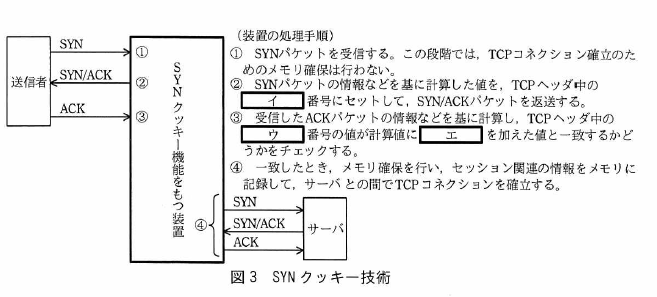

設問4(1)

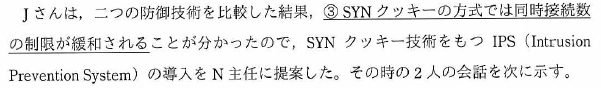

SYNフラッド攻撃は、TCP接続のハンドシェイクプロセスを悪用する攻撃で、攻撃者が3ウェイハンドシェイクの最後の確認応答であるACKパケットを送信せず、サーバーを攻撃者からのACKパケット待ち状態にしてしまいます

TCPの3wayハンドシェイクの内容になり、

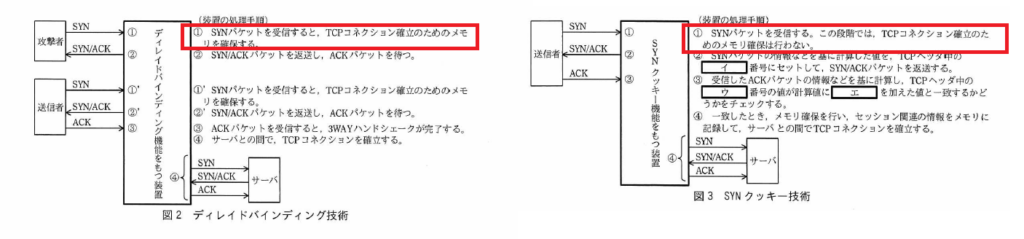

問題文に計算した変換値をシーケンス番号に埋め込むとなっているので

答え(イ):シーケンス

送信者からクッキー装置に送られてきたACKが正しいものかを判断する手順となるので、

正常であれば、送信者は受け取ったSYN/ACKのシーケンス番号に1を追加して、ACKを送りますので、

クッキー装置は送られてきたACKの確認応答番号と計算した変換値に1を足した数が同じであれば正常となります。

答え(ウ):確認応答

答え(エ):1

設問4(2)

図2/3の説明の通り、

ディレイドバインディング方式ではコネクション確立前からメモリを確保しています。

SYNクッキー装置はコネクション確立までメモリ確保をしていません。

なので理由としては

答え:コネクション確立の準備段階では、メモリの確保が不要だから。

設問4(3)

表1 を確認するとインターネットからFPサーバへの通信は許可されていません。

なので、攻撃者がFPサーバを踏み台に利用することは不可となります。

答え:FPサーバには、インターネットからのコネクションが確立できないから。

設問4(4)

メール中継サーバの役割は社内からインターネットへのメール転送とインターネットから社内へのメール転送となり、インターネットから社内への転送はW社のドメイン以外は不要となります。

なので、インターネットからW社のドメイン以外の宛先のメールを受け取っても転送する必要は無いので、

答え:インターネットから受信した、W社のメールアドレス宛て以外のメールは中継しない。

設問4(5)

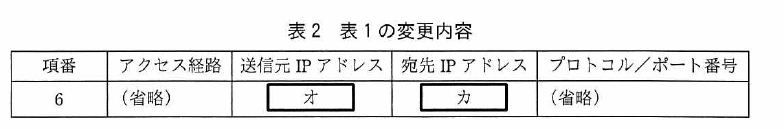

変更前の項番6は

外部DNSサーバから外部に対してTCP/UDP53での通信を許可となります。

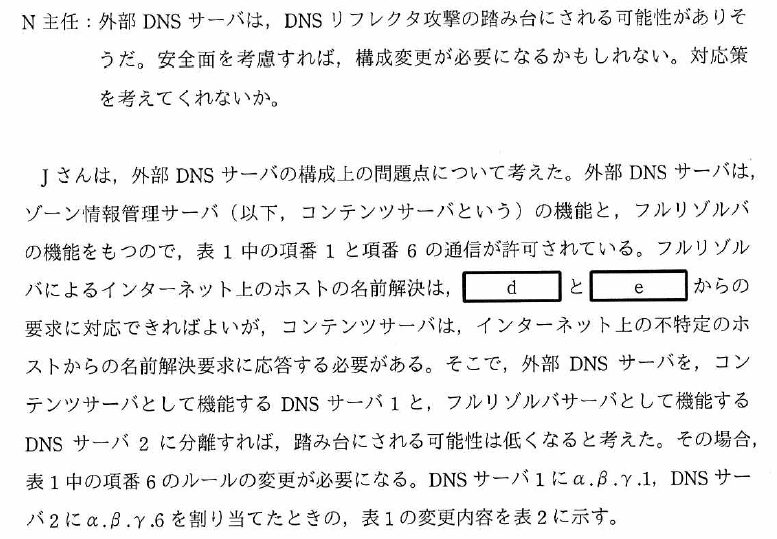

今回Jさんの案で外部DNSサーバを

DNSサーバ-1(コンテンツ:α..β.γ.1)

DNSサーバ-2(フルリゾルバ:α..β.γ.6)

に別けました。

これにより、インターネットへの名前解決はDNSサーバ-2(フルリゾルバ:α..β.γ.6)からany(すべて)に対してとなります。

変更によって、インターネットからのDNSの問い合わせはDNSサーバ-1(コンテンツ:α..β.γ.1)が受け取るので、

コンテンツサーバなので再起問い合わせもしないし、そもそもインターネットへの許可ポリシーも無いので安心です。

答え オ:α.β.γ.6

カ:any

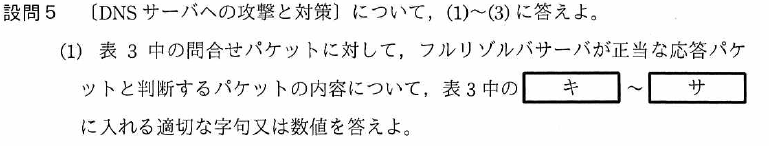

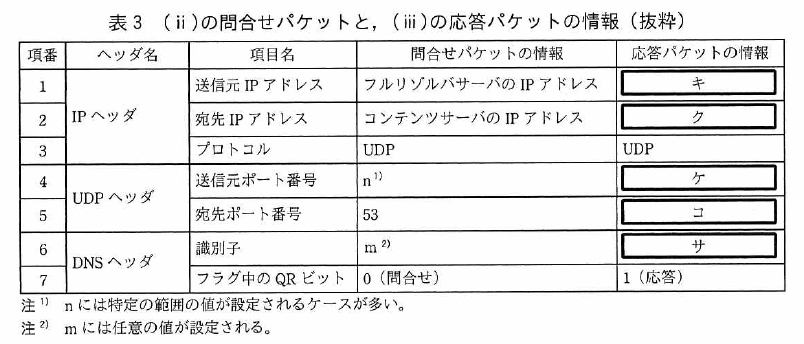

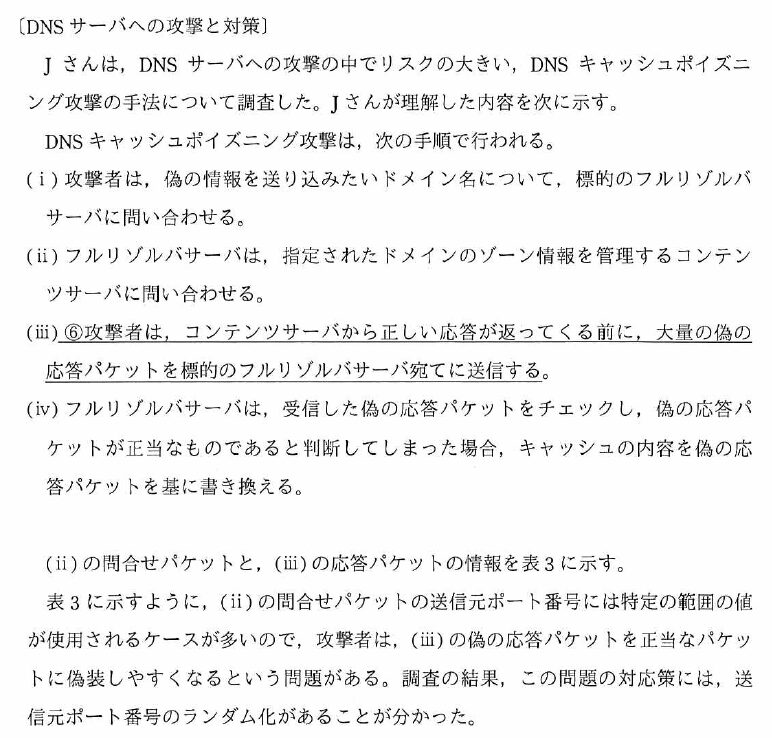

設問5(1)

DNSキャッシュポイズニング攻撃のパケットです。

DNSリクエストは基本は早い者勝ちとなるので、

フルリゾルバサーバが行った問い合わせを攻撃者が横入りして、偽情報を教え込んでしまいます。

表3のキ~クはコンテンツサーバからの応答パケットとなるので、答えは下記になります。

答え キ:コンテンツサーバのIPアドレス

※キの送信元のアドレスは攻撃者が偽装したコンテンツサーバアドレス

ク:フルリゾルバサーバのIPアドレス

ケ:53

コ:n

サ:m

設問5(2)

下線⑥は設問5(1)を参照

コンテンツサーバからの応答パケットで

内容が変わるものは、

・宛先ポート番号(注意書きに「特定の範囲で指定される」とありフルリゾルバサーバの送信元ポートは固定されていないので、攻撃者は総当たりでポート番号を入力します)

・識別子(注意書きに「任意の値」とあるように、特定できない情報となります)

IPヘッダ部分(宛先・送信元アドレス/UDP)とUDPヘッダ部分(送信元ポート番号)は固定となりますので、変更しません。

答え:宛先ポート番号・識別子

設問5(3)

上記の通り、DNSサーバは分離しており、

DNS問い合わせを行うのはDNSサーバ2(フルリゾルバサーバ)となります。

表-1 のポリシーを見るとインターネットからDNS問い合わせ可能な宛先はDNSサーバ1(コンテンツサーバ)となり、DNSサーバ2宛の通信はFWで廃棄されます。

答え:攻撃者が送信する、キャッシュポイズニングのための名前解決要求パケットは、FWで廃棄されるから

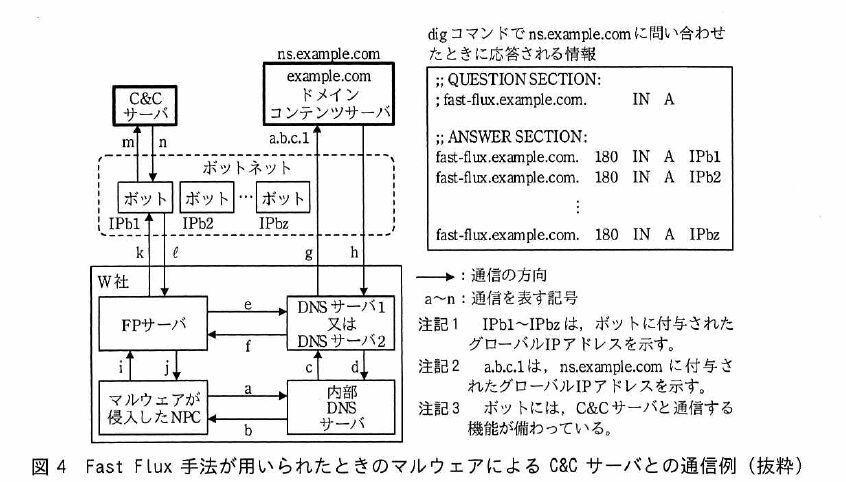

設問6(1)

NPCはインターネットのWEBサーバへアクセスするときはFPサーバを経由します。

なので名前解決もFPサーバが行います。

exsample.comは「a.b.c.1」のコンテンツサーバが持っていますので、FPサーバはW社のDNSサーバに問い合わせしてW社DNSサーバはコンテンツサーバ「a.b.c.1」へ問い合わせを行い、結果をW社DNSサーバに返し、それをFPサーバに返します。

答え:e、g、h、f

設問6(2)

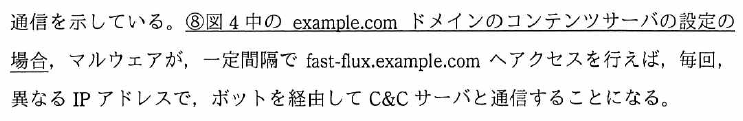

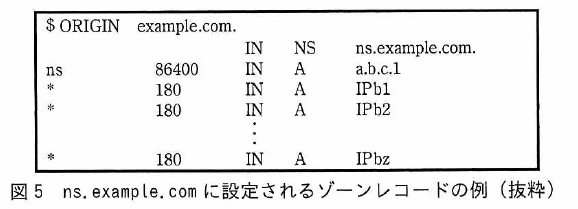

図4の「応答される情報」の中のTTLが【fast-flux.example.com. 180 IN A IPbXX】となっていますので、

180秒=3分 ※焦って180分としないようにしましょう

答え:3

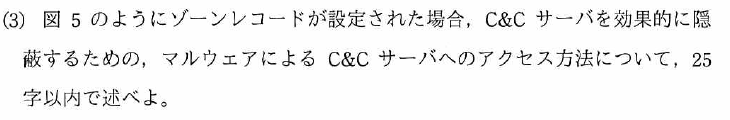

設問6(3)

マルウェアが常に「fast-flux.exsample.com」にアクセスすれば、FPサーバのURLフィルタで遮断可能となってますが、DomainFluxという手法でドメイン名が「XXXX..exsample.com」のようにランダムに変えられると、URLフィルタでピンポイントでの遮断は難しくなります。

図5を確認するとドメイン部分がワイルドカード「*」となっているので、DNS問い合わせが来ると「XXXX」が何でも「IPbXX」のアドレスを返してきます。

なので、マルウェアからC&Cサーバへのアクセスを隠ぺいする方法は

答え:アクセス先のホスト名をランダムに変更する

設問6(4)

プロキシ認証を行うことにより、NPCはインターネットのWEBサーバへアクセスする際は認証されるようになります。

そしてオートコンプリート(過去に入力した文字を記憶し、次に入力される内容を予想して表示する機能)を無効にするので、マルウェアの通信はFPサーバに認証失敗のログが大量に出てくると想定されます。

答え:FPサーバでの認証エラーが短時間に繰り返されている

設問6(5)

表1 FWポリシーによると内部LANからDNS問い合わせが行えるのは内部DNSサーバからの身となります。

そしてDNSサーバを分離したので、内部DNSサーバからFQDNの問い合わせはDMZのDNSサーバ1(コンテンツサーバ)へとなります。

DNSサーバ2(フルリゾルバ)へのアクセスは出来ないので、C&CサーバのFQDNは解決できない事になります。

答え:C&CサーバのIPアドレスが取得できないので、宛先が設定できないから

コメント