構成

設問1

(1)

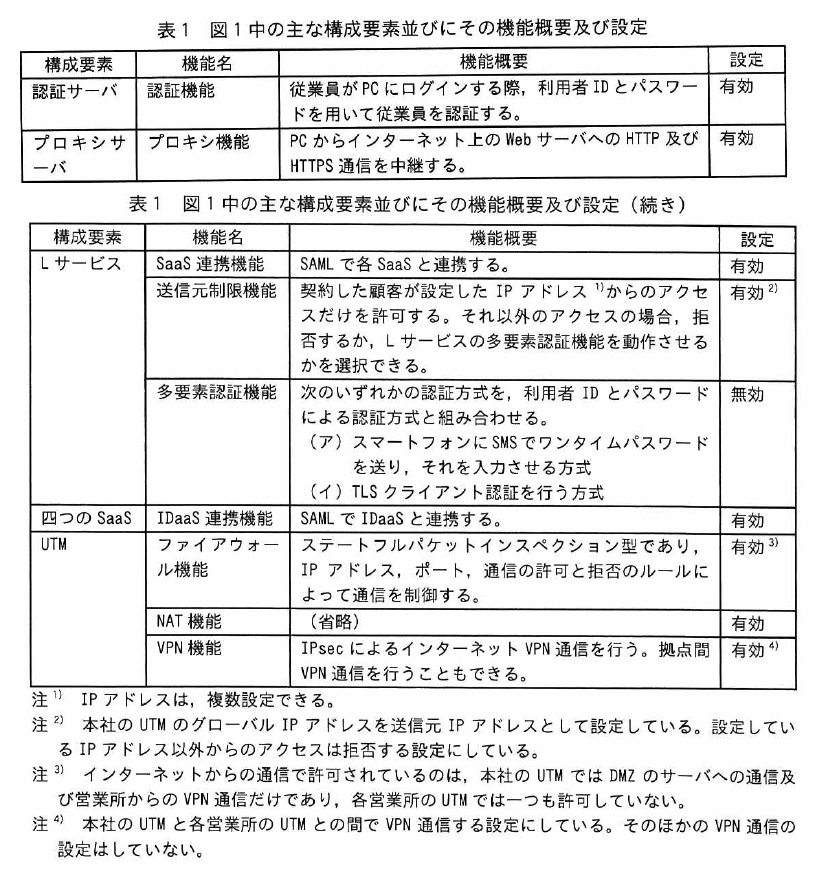

問題 図2中の「a」~「c」に入れる適切な字句を、解答群の中から選び、記号で答えよ

解答群 ア:Lサービス イ:PCのWebブラウザ ウ:SaaS-a

a=Idp・b=ユーザ(ブラウザ)・c=SP(Service Provider)

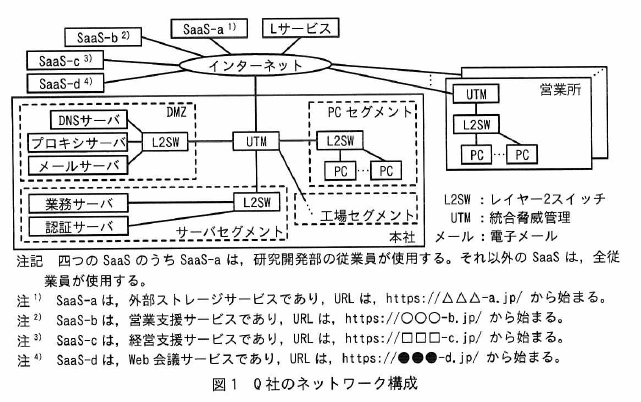

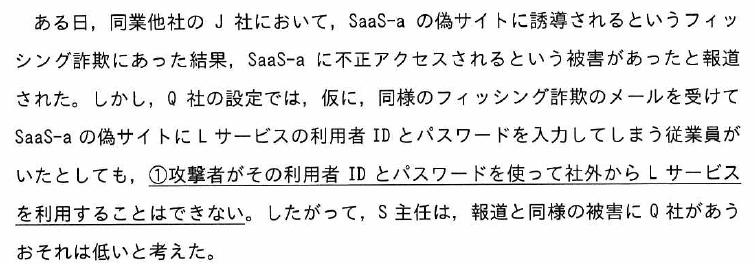

PCがSaaS-aにアクセスするSAMLの流れのせつめいとなるので、bがクライアント「Webブラウザ」になります。(1)でブラウザからSaaS-a(BOXなどを想定)に接続要求を出し、

(2)SaaS-aはユーザーが未認証なので認証してきてとブラウザに対してLサービス認証画面(Azure ADを想定)を出すように指示

(3)SaaS-a(BOX)からの指示に従い、Lサービス(AzureAD)に認証要求を送信

(4)Lサービス(AzureAD)は、ユーザーに対してログイン画面を表示して、ユーザーは、ID/PWを入力して認証を実行

(5)Lサービス(AzureAD)は、認証に成功すると、SAML応答を生成して、ブラウザに対してSaaS-a(BOX)にSAML応答を送信するよう指示する

(6)ブラウザからSAML応答を受け取ったSaaS-a(BOX)はSAML応答を検証する

(7)問題が無ければSaaS-a(BOX)はユーザーの認証が完了したと判断してサービスを開始する

答え a:ア

b:イ

c:ウ

(2)

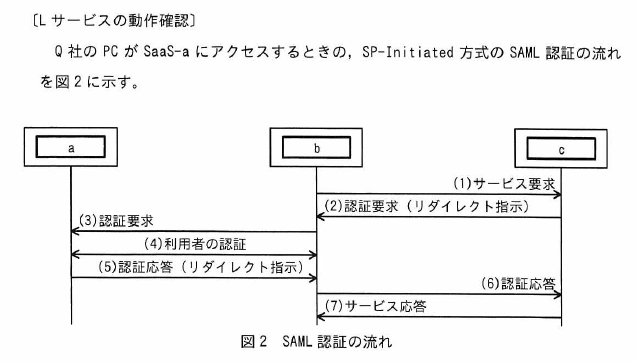

問題 本文中の下線①について、利用できない理由を、40字以内で具体的に答えよ

大体、セキュリティで送信元を制限したり、多要素認証が多いです

そして表1のLサービスを確認すると機能には送信元制限と多要素認証があります。

送信元制限は有効になっていますが、多要素認証は無効で設定されています。

送信元制限の項目で注2)を確認すると本社のUTMのGIP以外はアクセスを拒否する設定になっています。

答え:送信元制限機能で、本社のUTMからのアクセスだけを許可しているから

設問2

(1)

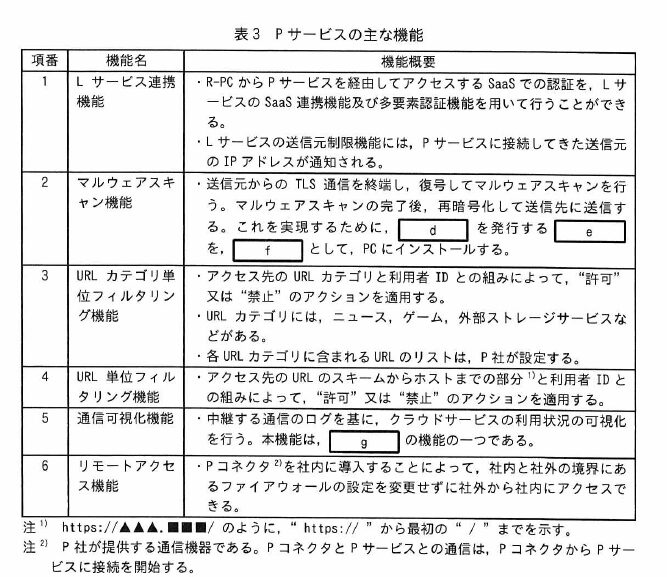

問題 表3中の「d」~「f」に入れる適切な字句を、解答群の中から選び、記号で答えよ。

ア:Pサービスのサーバ証明書 イ:信頼されたルート証明書 ウ:認証局の証明書

内容はSSLインスペクションを実施するようです

SSLインスペクションでは、セキュリティ機器が通信を中継し、一時的に復号化します。

TLS通信を終端して、通信を復号するにはPCに終端するサーバの公開鍵証明書を署名した認証局の証明書をインストールする必要がありますので、今回の「d」~「f」だと

dがPサービスのサーバ証明書(ア)

eがP社クラウドサービスの証明書を署名する認証局の証明書(ウ)

fがPCへのインストール先は信頼されたルート証明書(イ)

となります

答え d:ア

e:ウ

f:イ

(2)

問題 表3中の「g」に入れる適切な字句を、解答群の中から選び、記号で答えよ。

ア:CAPTCHA イ:CASB ウ:CHAP エ:CVSS オ:クラウドWAF

クラウドサービスの利用状況を可視化するのは、選択肢の中だとイ:CASBになります。

CASB(Cloud Access Security Broker)は、企業などがクラウドサービスを利用する際に、社員の利用状況を可視化・制御し、データ漏洩や不正アクセスなどのセキュリティリスクから保護したり、許可していない通信先へのアクセス(シャドーIT)の検出などに使用します。

答え g:イ

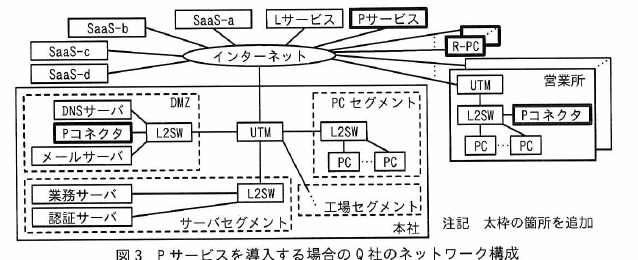

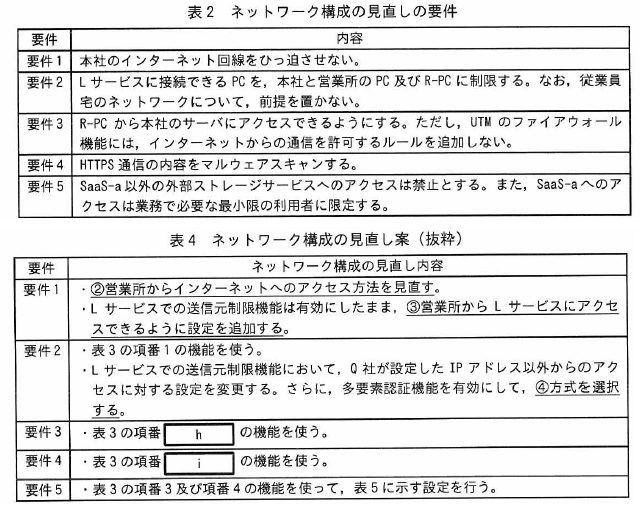

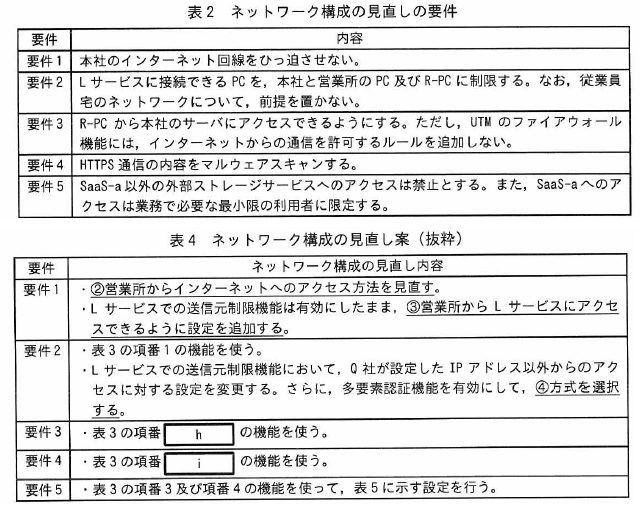

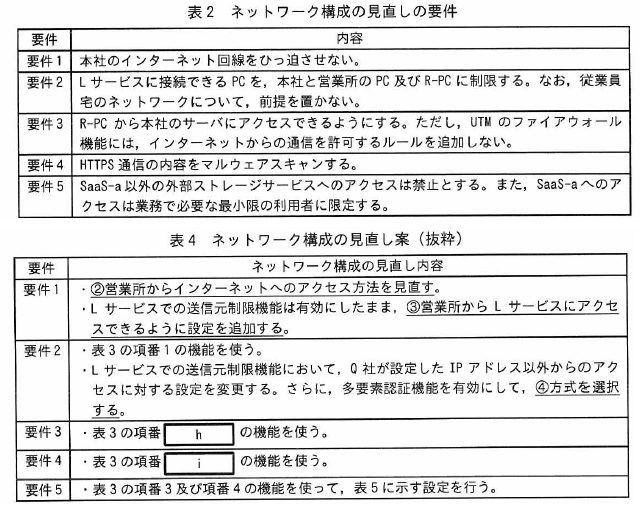

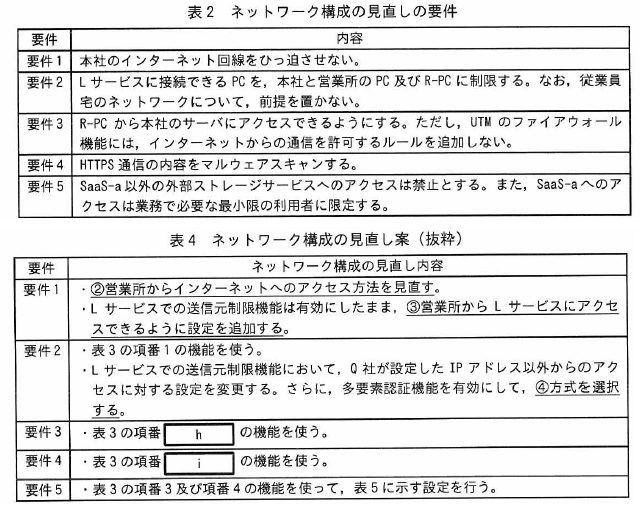

設問3

(1)

問題 表4中の下線②について、見直し前と見直し後のアクセス方法の違いを30字以内で答えよ。

表2の見直し要件1は本社からのインターネット回線をひっ迫させないとなります。

現在は問題の12ページに掛かれているように、会社から付与されたPCのブラウザからインターネットへの通信はすべて本社プロキシサーバを経由するとありますので、全PCのインターネット通信は本社の回線を使います。

そして表4の見直し要件1下線②は営業所からのインターネットアクセスの見直しなので、本社プロキシサーバを経由させずに営業所から直接出ていく方法だと推測できます。

見直し後の構成を見ると、プロキシサーバがPコネクタに変わっているので、プロキシサーバの代わりにPコネクタ→Pサービス経由へインターネットへ出るようになると思います。

問題内に記載が無いので、CASBとかの仕様を想定するとこうなりますね。

Pサービスのエージェントは14ページに記載されている通り、R-PCにしか導入し内容なので、社内にいるPCはPコネクタ→Pサービス経由でインターネットへ行くのかと思います。

答え:プロキシサーバではなく、Pサービスを経由させる

(2)

問題 表4中の下線③について、Lサービスに追加する設定を、 40字以内で答えよ。

下線③を見るとLサービスの送信元制限は使ったまま、営業所からLサービスにアクセスできるようにするとのことなので、営業所のグローバルアドレスを設定すれば良さそうですね。

また、Pサービスの仕様について確認すると表3項番1に「Lサービスの送信元制限機能には、Pサービスに接続してきた送信元のIPアドレスが通知される」とあるので、各PコネクタがPサービスへ接続して来た時のアドレスとなると思いすので、営業所のグローバルアドレスと判断できそうです。

答え:送信元制限機能で、営業所のUTMのグローバルIPアドレスを設定する

(3)

問題 表4中の下線④について、選択する方式を、表1中の (ア)、 (イ)から選び、記号で答えよ。

表 1 はこちら

表2要件2に「Lサービスに接続できるPCを本社・営業所及びR-PCに制限する」となっています。

しかし、今は送信元アドレスは本社と営業所のグローバルアドレスを許可しているので、R-PCからのLサービス接続は出来ないと思います。(R-PCは社員の自宅などになると思うのでグローバルアドレスを制限できないですね)

表3項番1を確認するとR-PCからPサービス経由でアクセスする際には多要素認証が使える様です。

多要素認証を使う方式を(ア)(イ)で選択します

(ア)スマホのSMSでのワンタイムパスワード (イ)クライアント証明書

スマホのSMSによる認証は会社付与スマホがあるので良さそうですが、要件に「PCを本社・営業所及びR-PCに制限する」となっているので、もし社員が個人PCからLサービスにアクセスした場合は、スマホのワンタイムパスワードでアクセスが出来るのでNGです。

クライアント証明書なら対象に端末にしか証明書がインストールされていないので、社員個人PCや悪意のあるユーザPCはアクセスできないので要件を満たせます。

答え:イ

(4)

問題 表4中の「h」、「i」に入れる適切な数字を答えよ。

表 3 はこちら

hは要件3で、R-PC(社員自宅など)から本社内のサーバへアクセスするが、UTMの変更はしないとなっています。

表3項番6にそれを可能にする機能があります。

iは要件4でHTTPS通信の内容をスキャンとなっています。

これも表3項番2にそれを可能にする機能があります。

答え h:6

i:2

(5)

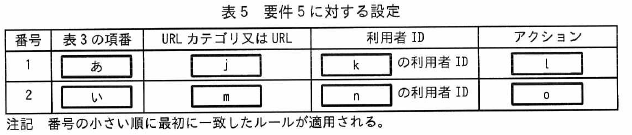

問題 表5中の「あ」、「い」に入れる適切な数字、「j」~「o」に入れる適切な字句を答えよ。

要件5は外部ストレージへのアクセスはSaas-aのみとして、更にアクセスできるユーザを限定するとのことです。

SaaS-aのURLはhttps://△△△-a.jpです

大体のUTMなどのセキュリティ製品のルールは上から順にマッチするか確認していく仕様ですので、今回の要件だと先にSaaS-aへの特定のユーザアクセスを許可して、その後に全ユーザで拒否となりますね。

番号1 「あ」は表3の項番4のURL単位フィルタリングを使って、「j」はSaaS-aのURLとなるので、https://△△△-a.jp/となり、「k」はSaaS-aへのアクセスさせる特定のユーザですが、図1 にSaaS-aへのアクセスは研究開発部の従業員となっています、そして「l」アクションは許可です

番号2 番号1でSaaS-aへのアクセスを許可したので、次は他の外部ストレージへのアクセス拒否となり、「い」は表3の項番3のURLカテゴリ単位フィルタリング機能を使って、「m」でURLカテゴリ機能を使って外部ストレージサービスを選択し、「n」は外部ストレージは使用禁止なので、全てのユーザとなり、「o」のアクションは禁止となります

※拒否ではなく禁止なので注意です

答え あ:4

j:https://△△△-a.jp/

k:研究開発部の従業員

l:許可

い:3

m:外部ストレージサービス

n:全て

o:禁止

コメント