セキュリティスペシャリスト

問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/2021r03.html#aki_sc

答えはIPAの回答例となります。

設問1

(1)

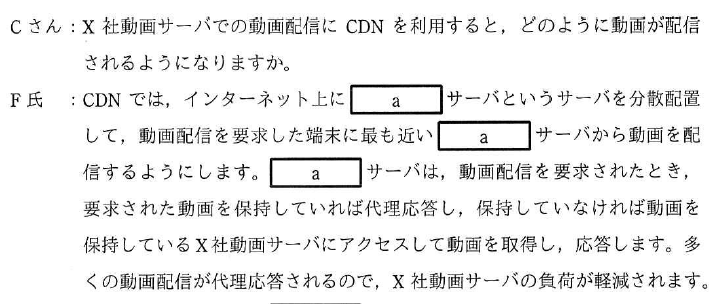

CDNを使うとクライアントと動画配信サーバ(オリジンサーバ)の間にキャッシュサーバが出来て、クライアントはNW的距離が近いキャッシュサーバに動画を取得しに行きます。

答え a:キャッシュ

(2)

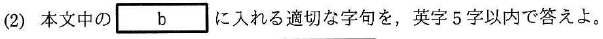

CDNだとDDos攻撃にメリットがあります。

DDoS(Distributed Denial of Service)攻撃は、Webサーバーなどに対し、複数のコンピューターから大量のパケットを送りつけるて、正常なサービス提供をできないようにする攻撃です。

CDNではDDosで送られてきたデータをキャッシュサーバーが受けるので、他のキャッシュサーバやオリジンサーバーに影響を与える可能性は低いです。

答え b:DDos

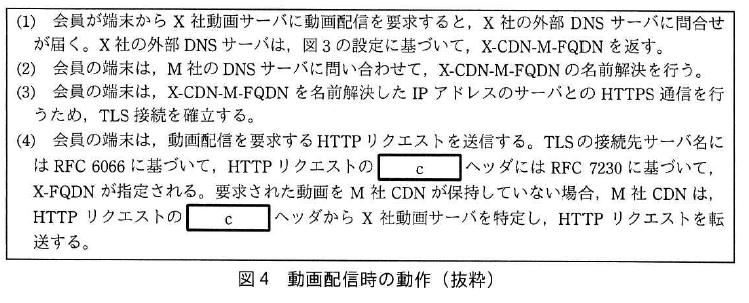

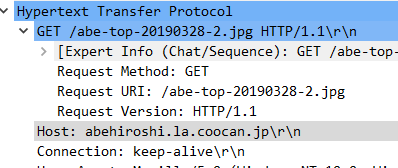

(3)

HTTPのHostヘッダにFQDNが含まれています

こちら例ではHTTPサイトで阿部寛氏のサイトで確認してます。

答え c:Host

(4)

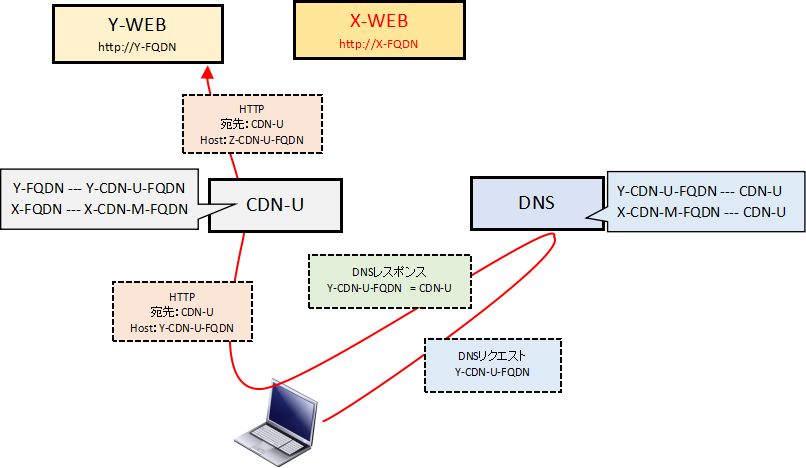

Y-CDN-U-FQDNと同じCDNサーバを使っていた場合、DNSで名前解決をすると返答されるIPアドレスはすべてCDNのIPアドレスとなります。

下の例ではY-WEBとX-WEBがCDNで同じアドレスを持っていますので、X-CDNの名前解決もY-CDNの名前解決も帰ってくるIPアドレスはCDN-Uの物になります。

なので、答えとなる範囲は

答え:Y-CDN-U-FQDNを名前解決したIPアドレスと同じIPアドレスをもつWebサイト

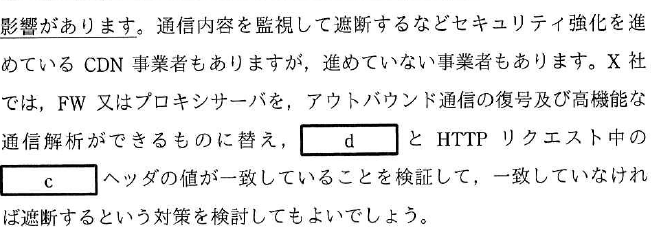

(5)

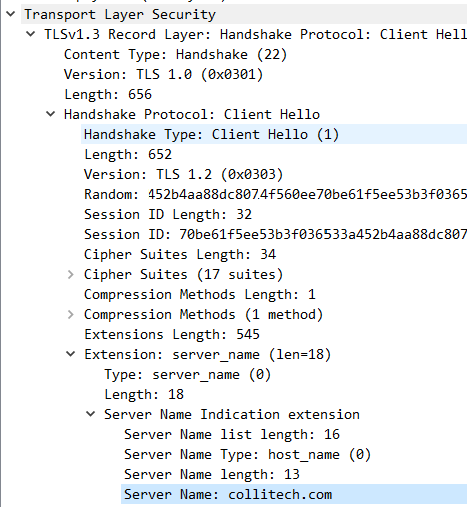

TLS通信のデータの中のTLSの接続先サーバ名が格納されています。(下記の様に)

その値とHTTP通信で指定されるHostヘッダを比べれば検証できます。

TLS通信はHTTPを暗号化するので、問題文にある復号及び高機能な通信解析ができることが必要になります。

答え d:TLSの接続先サーバ名

設問2

(1)

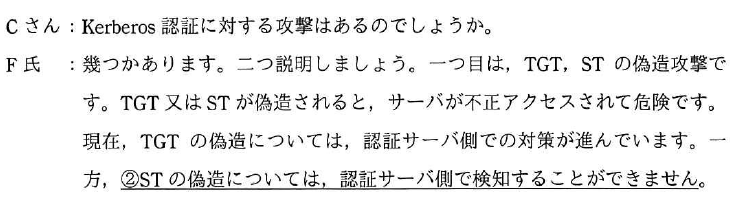

上記の流れを見るとSTは認証サーバから発行されてからは認証サーバを経由して使用されることはありません。

なので偽造されたSTで接続したいGrWサーバと通信する際にSTは認証サーバを経由せずに使用されますので

答え:STは認証サーバに送られないから

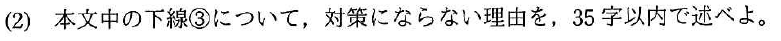

(2)

図7の注2)でSTはサーバ管理者アカウントパスワードのハッシュ値から作られているとあるので、STを解析できればパスワードが盗み出せそうです。

総当たり攻撃はサーバに直接ログインを試みているわけではなく、盗んだSTに対してローカル環境にSTを保存してSTを解析しようとしているため、失敗回数などのアカウントロックなどは効果がありません。

答え:総当たり攻撃はオフラインで行われ、ログインに失敗しないから

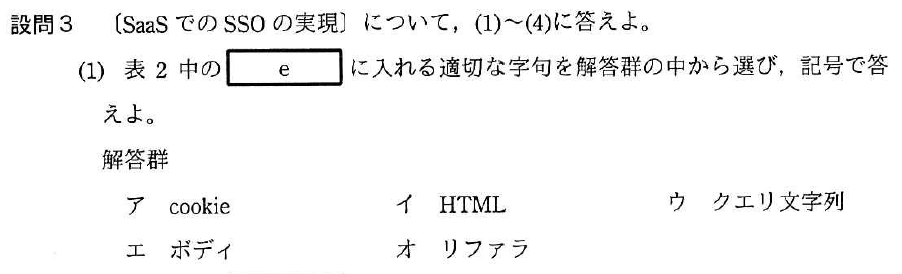

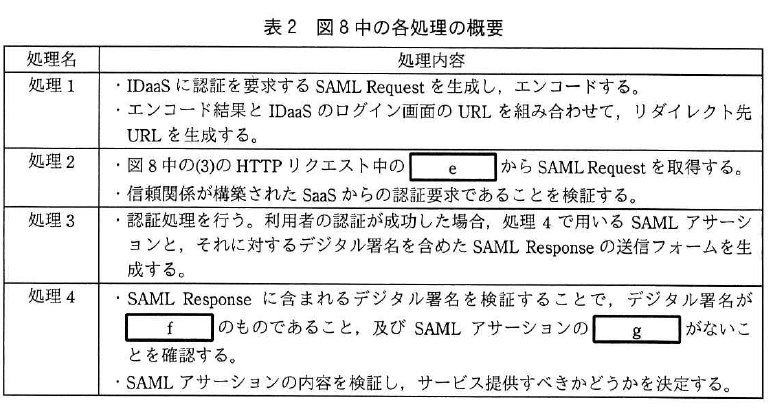

設問3

(1)

SAML RequestはURLの末尾にクエリ文字列を付けてリクエストを渡しますので、

答え e:ウ

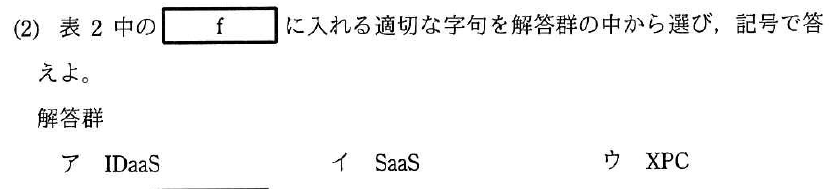

(2)

※fは(1)を参照

処理3でユーザ認証が成功したらデジタル署名を含めたSAML Responseを生成してます。

その生成されたレスポンスのデジタル署名を検証してIDaasが作成した物かを検証します。

答え f:ア

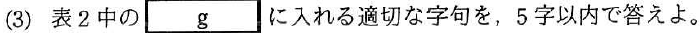

(3)

※gは(1)を参照

SAMLResponseの署名がIDaasの物であると確認できればSAMLアサーションが偽装されていないことが確認できます。

答え g:偽装

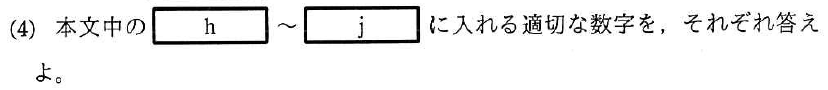

(4)

h:URLが必要になるのは処理1でSAML認証をさせるためのリダイレクト先のURLとなります。

i・j:デジタル署名が必要なのは処理3で作成して、処理4で検証します

答え h:1

i:3

j:4

設問4

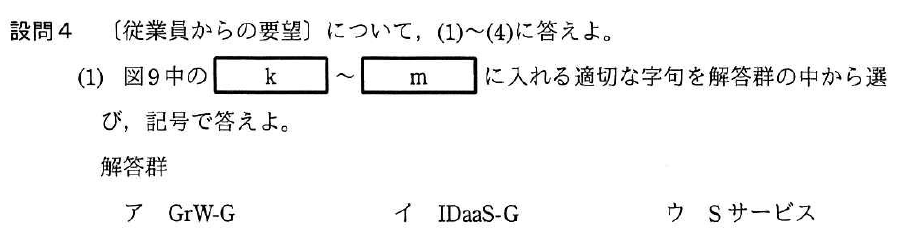

(1)

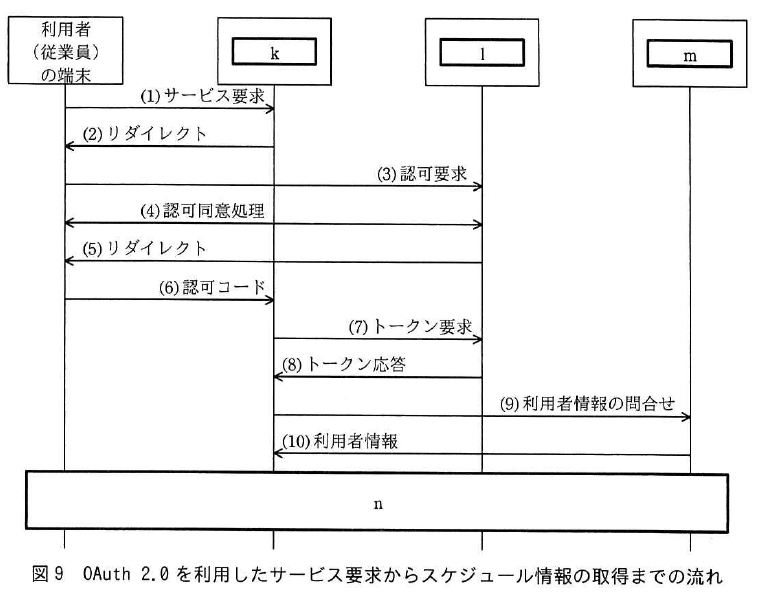

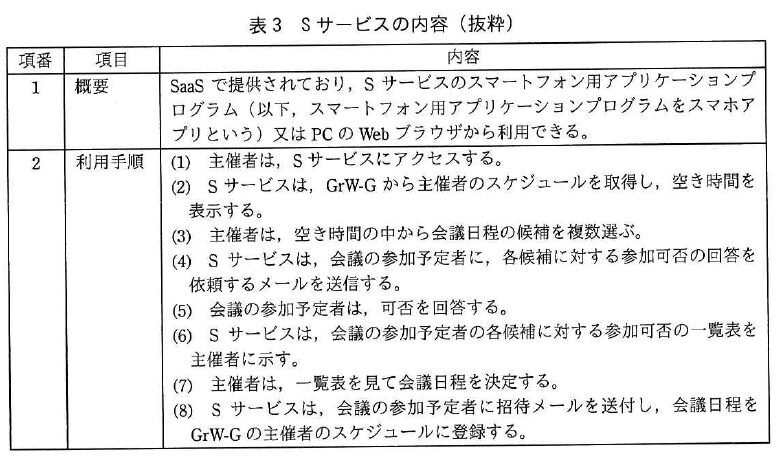

利用手順にて(1)で主催者はSサービスにアクセスなので、図9でサービス要求している先はKなのでSサービスになります。図9の(3)で認証要求を受けているので、lはIDaaS-Gになり、図9の(9)で利用者情報の問い合わせを受けているのでmはGrW-Gとなります。

答え k:ウ

l:イ

m:ア

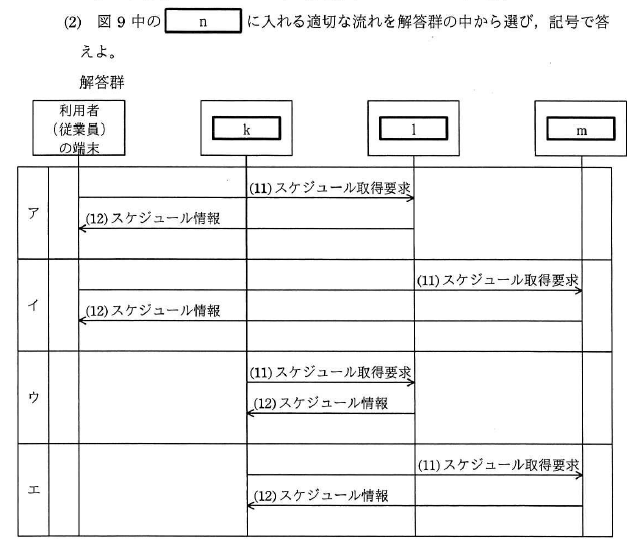

(2)

nの部分は(1)の図9を参照

(1)の表3を見るとSサービスからGrW-Gにスケジュールを取得しに行ってますので

k=Sサービス ・ l=IDaaS-G ・ m=GrW-G とすると

答え n:エ

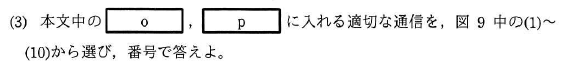

(3)

図9は(1)を図9を参照

(2)でSサービスから利用者に送るリダイレクトに、Stateパラメータを付与し、(6)で認証コードに付与されているstateパラメータを一致しているか確認すればOKです。

答え o:(2)

p:(6)

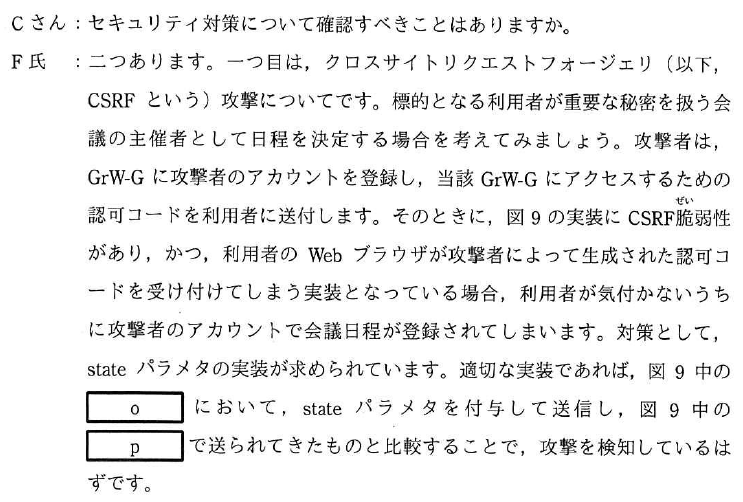

(4)

スマホでランダムなチャレンジコードを生成して要求に追加して攻撃者から認証コードを守る仕組みをPKCEと言います。

認可コード横取り攻撃への対策を目的として作られていて、ピクシーと呼ばれています

答え q:ウ

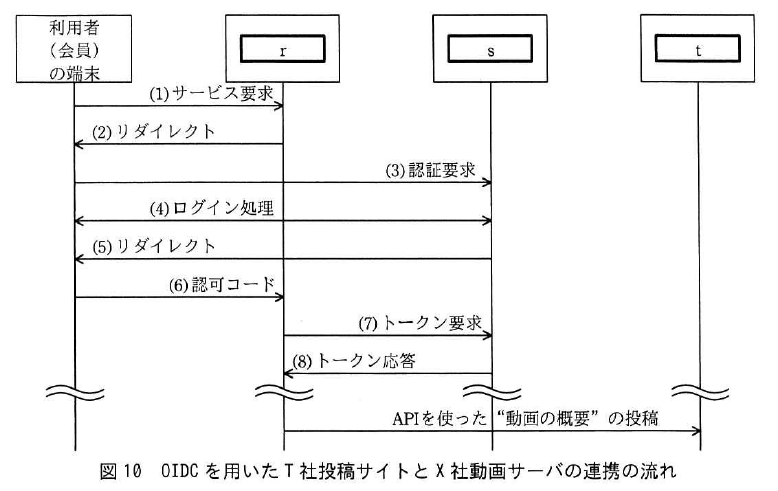

設問5

(1)

〔企画チームからの要望〕で出てくるのは。T社投稿サイトの投稿サーバとX社動画サーバとT社投稿サイトの認証サーバです。

T社投稿サイトのユーザはT社投稿サイトにログインすれば、X動画サーバにもログインできるようですので、X動画サーバにサービス要求したらリダイレクトしてT社投稿サイトの認証サーバに認証要求を投げますので、

r=X動画サーバとなり、s=T社投稿サイトの認証サーバとなります。

また、X動画サーバに動画を投稿すると”動画の概要”がT社投稿サイトに自動で投稿されるあるので、rからtへ「APIを使った”動画の概要”の投稿」とあるので、r=X動画サーバとなり、t=T社投稿サイトの投稿サーバとなります。

答え r:オ

s:エ

t:ウ

(2)

T社投稿サイトの認証サーバの秘密鍵を使用して作成しますとなっているので、

図10の(7)でトークンを要求して、認証サーバでトークンを作成して(8)で応答として送られています。

答え u:(8)

(3)

Base64urlは64種類の英数字を用いた形式であるBase64エンコード方式にURLでも変換を行うエンコード方式

答え v:イ

(4)

nonceとは「一度だけ使われる数」という意味です。

ユーザからサービス要求が来たらX動画サーバでnonce値を作成してユーザにリダイレクトしてユーザは(3)認証要求の時にnonce値を認証サーバに渡します。次に(8)トークン応答時にX動画サーバは受けとったトークンからnonce値を取得して、自身の持っているnonce値と合っているか検証します。

答え w:認証要求

x:IDトークン

コメント