セキュリティスペシャリスト

問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/2021r03.html#aki_sc

答えはIPAの回答例となります。

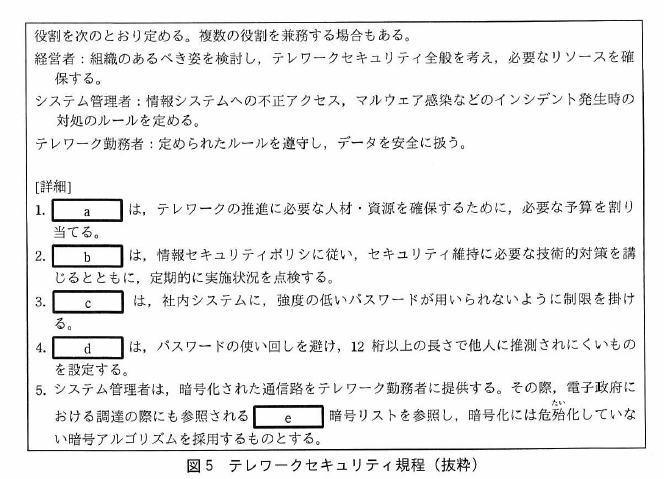

設問1

(1)

答え a:ア

答え b:イ

答え c:イ

答え d:ウ

(2)

(1)を参照

国が暗号方式などを検討して良さげな暗号方式をまとめた物が、「CRYPTREC」のようです

CRYPTREC:電子政府推奨暗号の安全性を評価・監視し、暗号技術の適切な実装法・運用法を調査・検討するプロジェクトである。

答え e:CRYPTREC

設問2

(1)

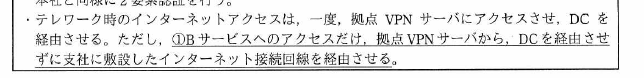

インターネットへのアクセスをDCなどを経由せずに自分の環境から直接出ていくことをローカルブレークアウトと言います

その他の

OpenFlowはSDNで使われる技術です。

SDN(SoftWare-Defined Networking)はネットワーク制御をソフトウェアで実行できるようにする事。

ゼロトラストネットワークは「何も信用しない」という性悪説に則ったセキュリティー概念。

答え:エ

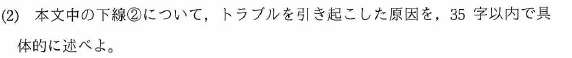

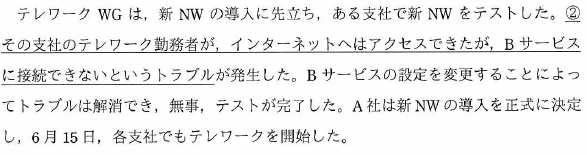

(2)

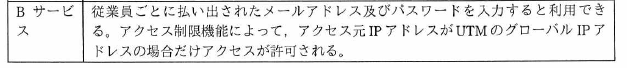

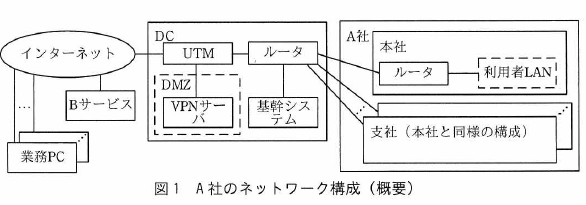

Bサービスはアクセス制御によって、接続元IPアドレスが制限されていたので、テレワーク者はVPN使用時はローカルブレークアウトなので、送信元IPはテレワーク者の環境毎になってしまいますね。

答え:Bサービスのアクセス制御機能によって通信が拒否されたから

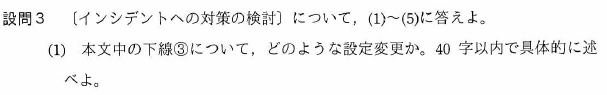

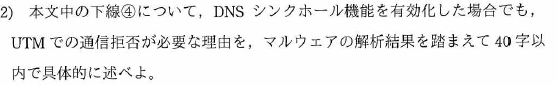

設問3

(1)

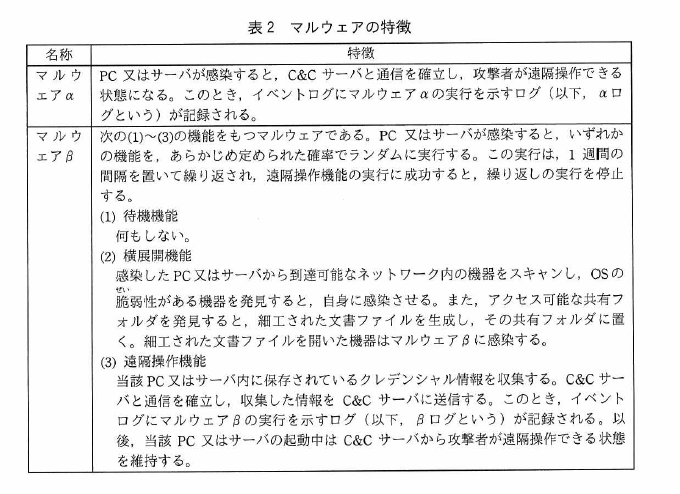

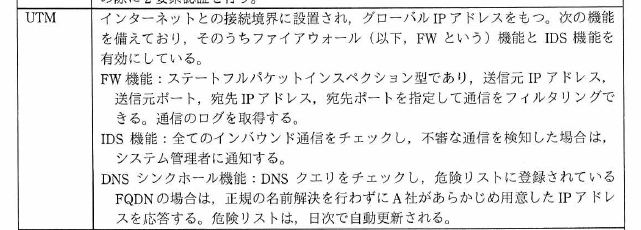

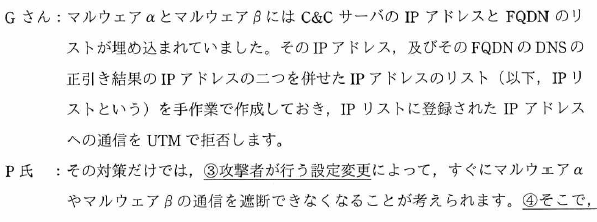

マルウェアに記載されているC&CサーバのIPアドレスを変更されたら防げないですね

答え:マルウェア内にFQDNで指定したC&CサーバーのIPアドレスの変更

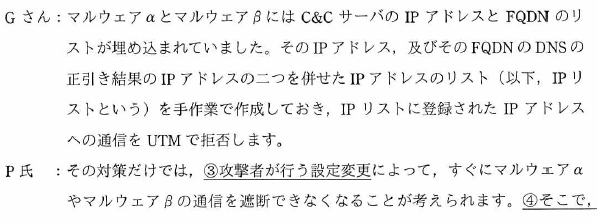

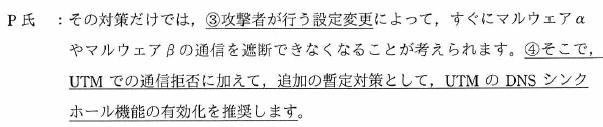

(2)

DNSシンクホールはDNS問い合わせが発生しないと効果が無いので、名前解決をせずにIPアドレスで直接通信を実施した場合は防げなくなります。

答え:C&Cサーバーとの通信時にDNSへの問い合わせを実行しない場合があるから

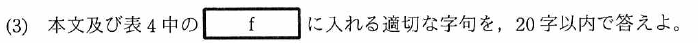

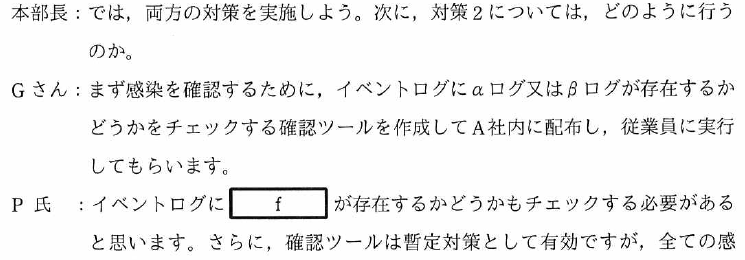

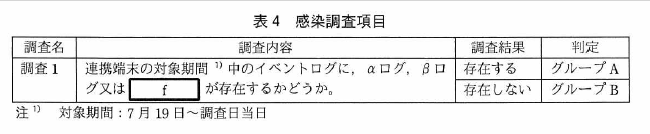

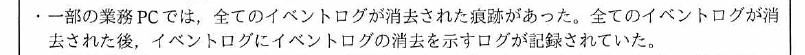

(3)

マルウェアの特徴でα・βの実行を示すログが残されていたが、1部のPCではログを削除されてイベントログが消去されたログが記録されていたとあるので、

マルウェアα・βの実行を示すログの存在確認だけでは不十分となります

答え f:イベントログの消去を示すログ

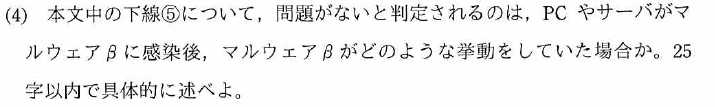

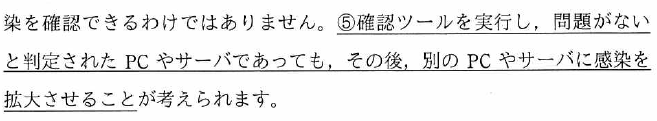

(4)

特徴を見ると待機機能時と横展開機能時はイベントログは残らないようなので、確認ツールを使っての調査では感染しているか判明できません。

答え:横展開機能と待機機能だけを実行していた場合

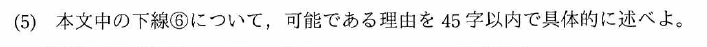

(5)

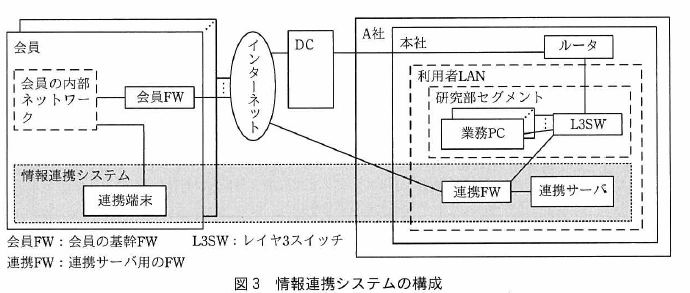

連携サーバは既存構成は連携FWの配下にあり、インターネットからのアクセスは連携FWが受けます。

連携FWは指定のグローバルIPか研究セグからしかアクセスできないようになってますが、攻撃されたかはログなどをみて能動的に確認するしかないですね。

今後はUTM配下に設置することによって、UTMのIDS機能が使用でき、IDSのよって不審な通信を検知した場合はシステム管理者に通知してくれます。

答え:UTMのIDS機能によって攻撃が検知でき、システム管理者に連絡がされるから

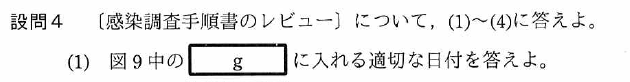

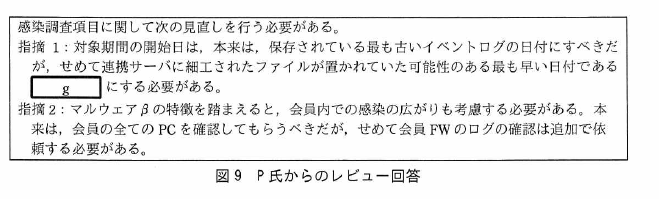

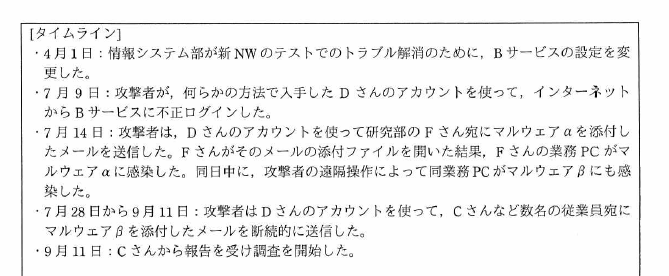

設問4

(1)

連携サーバに細工したファイルが置かれた可能性のある最短日となっているので、

感染したのが7/14日になるので7/14日以降で置かれた可能性があります。

答え g:7月14日

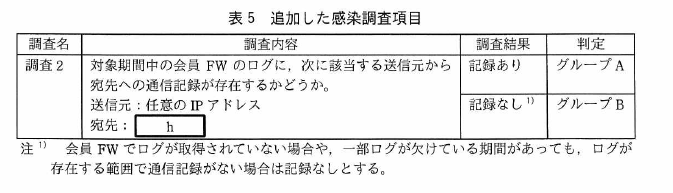

(2)

マルウェアは感染したら待機・横展開・遠隔操作機能があり、待機・横展開は会員FWにログは残らないはずなので、遠隔機能のログが残ります。

遠隔機能は集めた情報をC&Cサーバに送るので、宛先はC&Cサーバです

宛先C&CサーバのリストはGさんが作成しているので

答え h:IPリストに登録されたIPアドレス

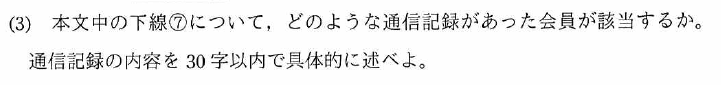

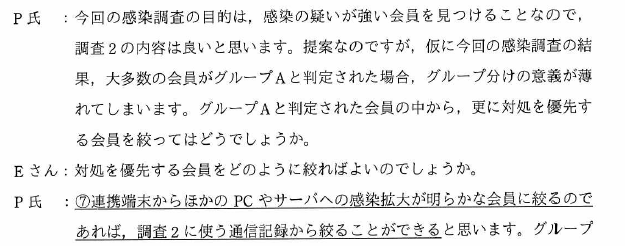

(3)

調査2のログはすべての送信元からC&Cサーバとなります。

連結端末から他のPCやサーバに感染していた場合は他のPCからC&Cサーバへのアクセスしたログも会員FWに残ります。

答え:連結端末以外のIPアドレスを送信元とする通信記録

(4)

現在、CCサーバへのログが無ければ、現状は通信をしていないことが解ります。

その状態で対策のNWから切り離しを行っているので、C&Cサーバへアクセスすることは低いです

答え:連結端末を一時的にネットーワークから切り離した対応

コメント