セキュリティスペシャリスト

問題はIPAからご確認ください。

https://www.ipa.go.jp/shiken/mondai-kaiotu/2021r03.html#aki_sc

答えはIPAの回答例となります。

概要

設問1

(1)

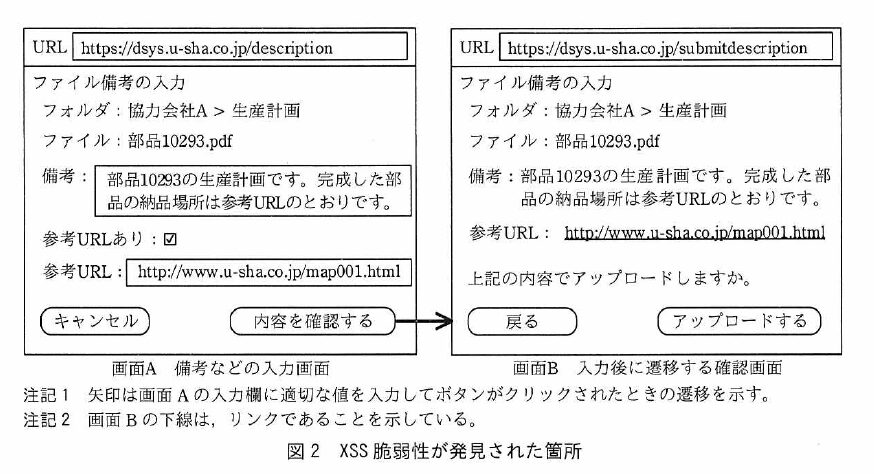

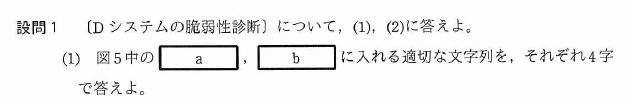

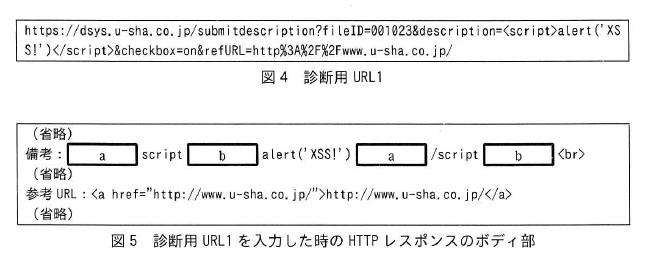

図5の備考の項目を図4で探すと【description=<script>alert(‘XSS!’)</script>】の所に当てはまります。

エスケープ処理が正しく実行されているとのことなので、「<」「>」はエスケープ処理されているので

答え a:<

答え b:>

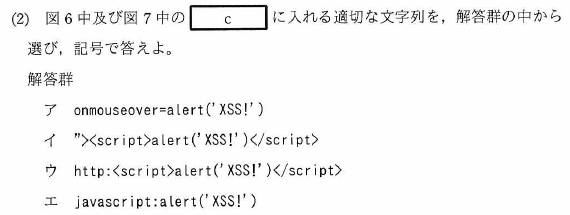

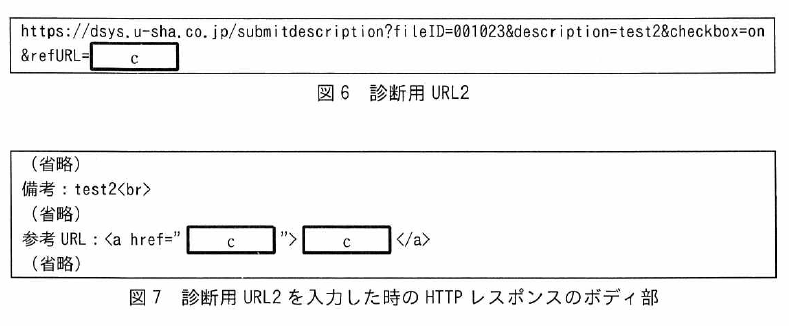

(2)

画面B上の参考URLのリンクをクリックした時に”XSS!”という内容のダイアログボックスが表示されたとあるので、

答え:エ

設問2

(1)

情報処理推進機構で

・ウェブページに出力する全ての要素に対して、エスケープ処理を施す。

・URLを出力するときは、「http://」や 「https://」で始まるURLのみを許可する。

・<script>…</script> 要素の内容を動的に生成しない。

・スタイルシートを任意のサイトから取り込めるようにしない。

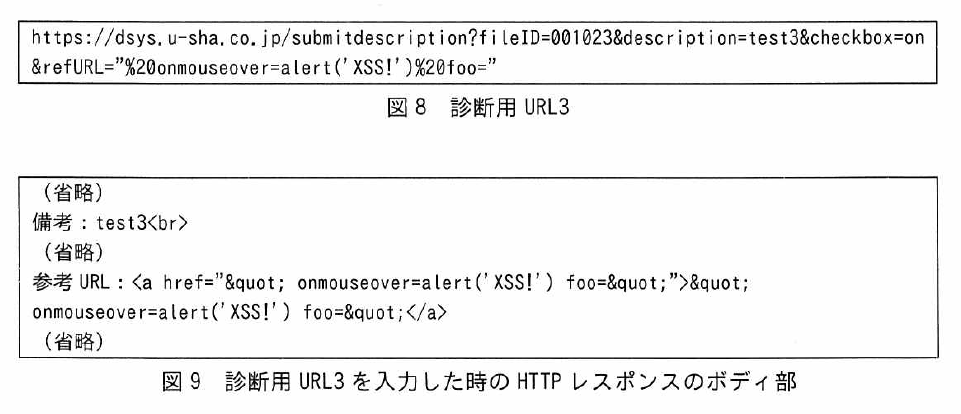

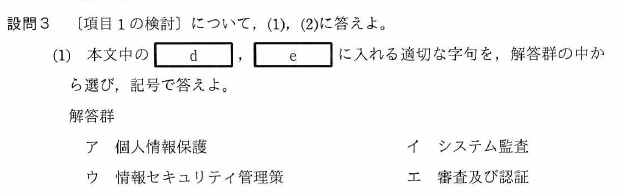

と書いてあり、図8を見るとエスケープ処理がされているので、「XSSを防ぐための基本的な処理はしているが、HTMLタグの属性値の出力時に必要な処理が行われていない。」の方に当てはまるので

答え:http://またはhttps://で始まるURLだけを出力するようにする。

設問3

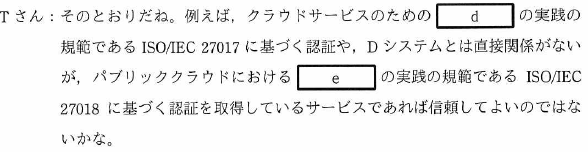

(1)

「ISO/IEC 27017」は、クラウドサービスに関する情報セキュリティ管理策のガイドライン規格です。

「ISO/IEC 27018」は、パブリッククラウド上で管理する個人情報の保護に焦点を当てた国際規格です。

この辺は覚えておかないといけない様ですね・・・知らん

答え d:ウ

答え e:ア

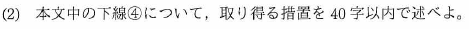

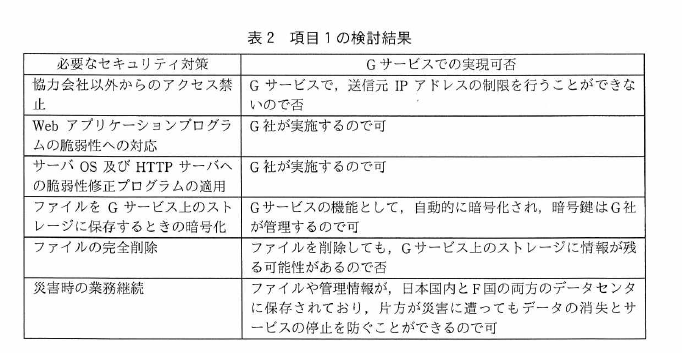

(2)

Gサービスは保存する時に自動で暗号化していますが、鍵はG社が管理しています。

F国からの要請で強制提出となったときに、鍵も一緒に渡して復号されるかもしれないです。

なので、Gサービスに保存する前に暗号化してから保存するようにすれば、強制提出しても復号は出来ないです。

併せて、暗号化して保存すれば、アクセス制限が出来ないので盗まれたり完全削除が出来なくても復号できなければ安心です

答え:ファイルをU社が管理する鍵で暗号化してからアップロードする。

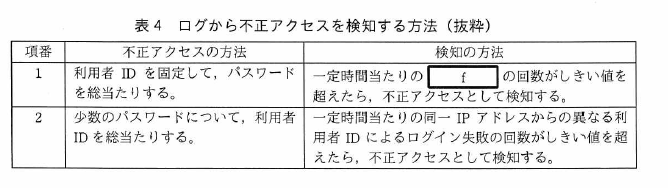

設問4

(1)

利用者IDを固定して総当たりしているので、同じIDからのログイン失敗がしきい値を超えたら止めたいので

答え:同一利用者IDでのログイン失敗

(2)

項番2は同じIPアドレスからの利用者IDを変えてのログインを試す攻撃を防ぐ方法なので、

攻撃者が送信元IPを変えながら実施してきたら防げないです。

答え:アクセス元IPアドレスを変えながら、不正アクセスを続けた場合

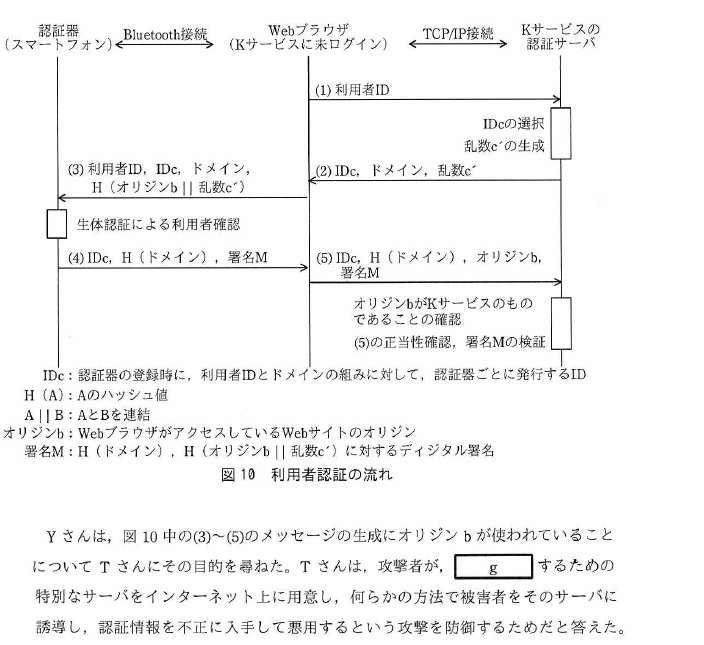

設問5

(1)

オリジンbはWebブラウザがアクセスしているWebサイトのオリジンです。

そしてフローの最後にオリジンbがKサービスの物であることを確認してますので、

目的としては攻撃者の用意した偽認証サーバにアクセスさせて認証情報を盗もうとする行為を防ぎたいですね。

答え g:メッセージをKサービスとの間で中継

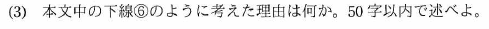

(2)

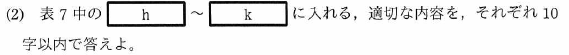

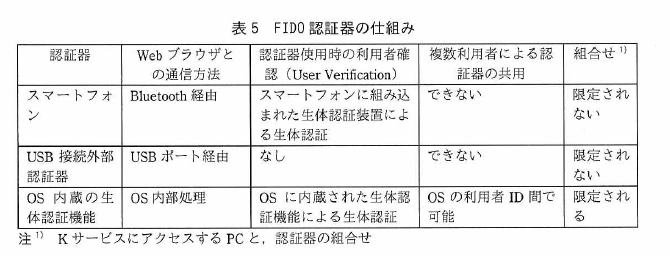

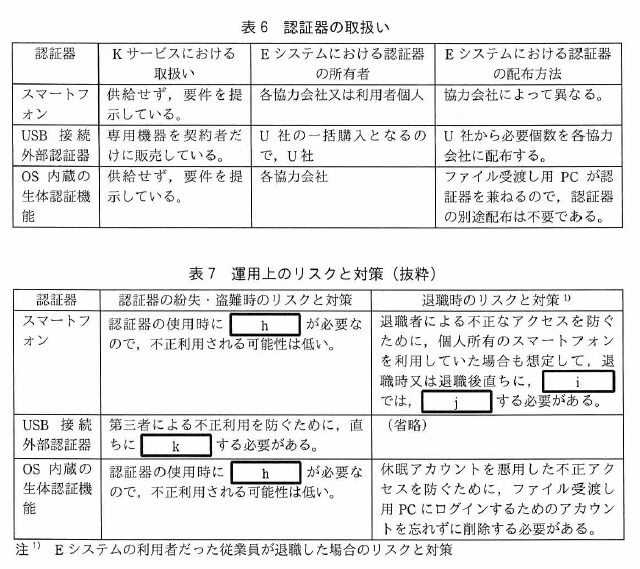

hは表5を見ると認証機の使用時には整体認証を使うと書いてあるので

答え h:生体認証

i・jは個人使用のスマホなどの場合は個人の物は返却などはしないので、Kサービスでユーザ情報を消す必要があります。

答え i:Kサービス

答え j:アカウントを削除

kはUSB認証機はPCなどと紐づかず、どのPCでも使えてしまうので早急にアカウントを停止する必要があります。

答え k:アカウントを無効に

(3)

OS内蔵整体認証とスマホ or USB認証器の違いは、スマホ・USBだとPCと紐づかないので、どのPCからでも認証ができるので運用が大変ですが、OS内蔵型生体認証だと対象のPC以外は認証が成功しない点ですね。

なのでセキュリティ要件もOS内蔵型だけ可能になります。

答え:Gサービスへのアクセスを、ファイル受渡し用PCからのアクセスだけに限定できるから

コメント